はじめに

クラウドで従業員の ID 管理をしたいと題して、前回はセルフサービスパスワードリセットを設定しました。

今回は ID 管理の要でもある多要素認証について設定していきたいと思います。

多要素認証とは

多要素認証は、ネットワークサービスや WEB アプリケーションなどを利用する際の本人確認の手段として、性質の異なる複数の要素の組み合わせを用いて認証をおこなう認証方式のことです。英語で Multi Factor Authentication と呼ばれることから、略して MFA とも言います。

多要素認証(MFA)とは?基本から導入のメリットまで解説 (kddi-web.com)

多要素認証 (以下、MFA) には、下記のような組み合わせがあります。

- パスワード認証 (You know) × デバイス認証 (You have)

- IC カード認証 (You have) × 顔認証 (You are)

前提条件

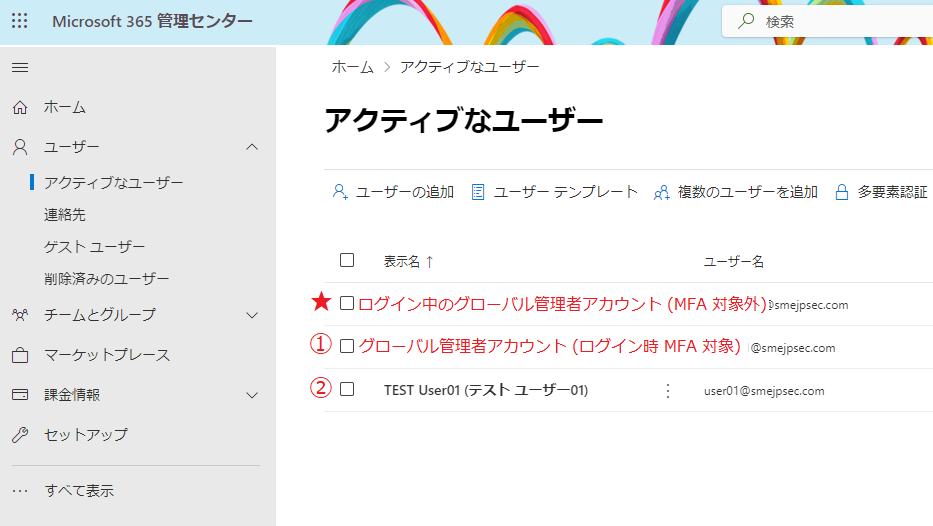

今回、アクティブなユーザーとして以下を設定しています。

- ★ Microsoft 365 管理センターにログインするグローバル管理者アカウント

- ① ★ 以外のグローバル管理者アカウント

- ② 管理者ロールをもたないテストアカウント

★ のアカウントについては、MFA セットアップのデフォルトで、ログイン時に MFA を使用しない設定になってしまいます。これは、MFA の手段を喪失したとしても、テナントにログインできるようにするためだと考えられます。しかし、★ のようなパスワード認証のみのアカウントは認証情報が漏洩した場合に致命的なセキュリティホールとなるため、今回は ★ についても MFA を強制する方針にします。

多要素認証 (MFA) の基本構成を実行しよう

1. 管理者 (前記 ★ 印アカウント) は Microsoft 365 管理センター (https://admin.microsoft.com) にログインし、左ペイン (ナビゲーションメニュー) の [セットアップ] を選択します。サインインとセキュリティの項目の [多要素認証 (MFA) の構成] をクリックします。

2. 多要素認証 (MFA) の構成画面が表示されるので [始める] をクリックします。

3. MFA 構成のフローが開始するので [次] をクリックします。

4. 条件付きアクセスを使用したアダプティブ MFA のテンプレートが表示されるので、そのまま [構成の保存] をクリックします。

5. 構成を保存しますかと聞かれるので [続行] をクリックします。

6. 条件付きアクセスの構成が保存され [次] をクリックします。

7. 条件付きアクセスが設定され、MFA オプションの除外に ★ ログイン中のグローバル管理者アカウント が表示されます。いったん MFA の基本構成はできたので [完了] をクリックします。

この状態でマイアカウントポータル (https://myaccount.microsoft.com) にアクセスすると、以下の挙動となります。

- ★ Microsoft 365 管理センターにログインするグローバル管理者アカウント ⇒ ログイン時に MFA が要求されない

- ① ★ 以外のグローバル管理者アカウント ⇒ ログイン時に MFA が要求される

- ② 管理者ロールをもたないテストアカウント ⇒ ログイン時に MFA が要求されない

対象外の管理者アカウントに対して MFA を強制しよう

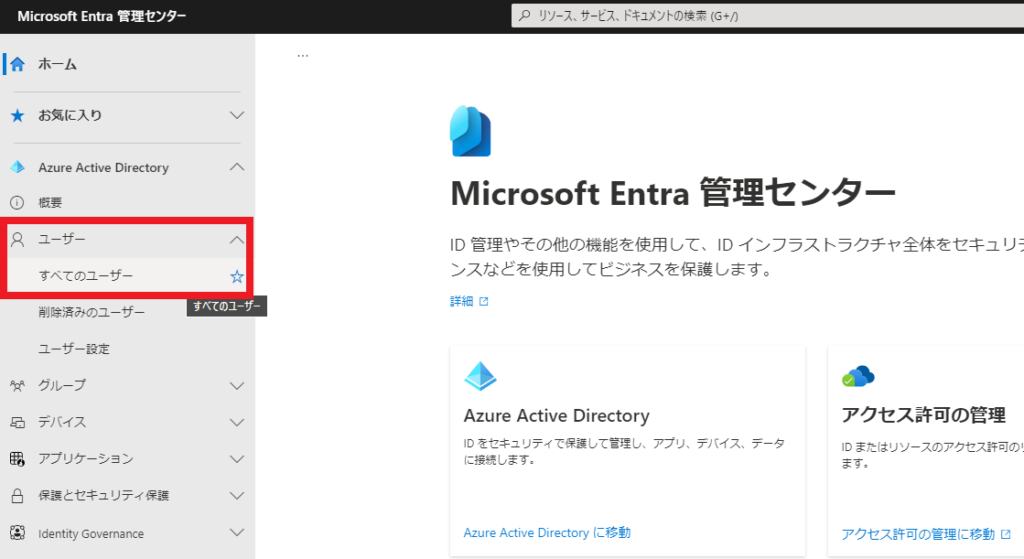

1. 管理者 (前記 ★ 印アカウント) は Microsoft Entra 管理センター (https://entra.microsoft.com) にログインし、左ペインの [ユーザー]-[すべてのユーザー] をクリックします。

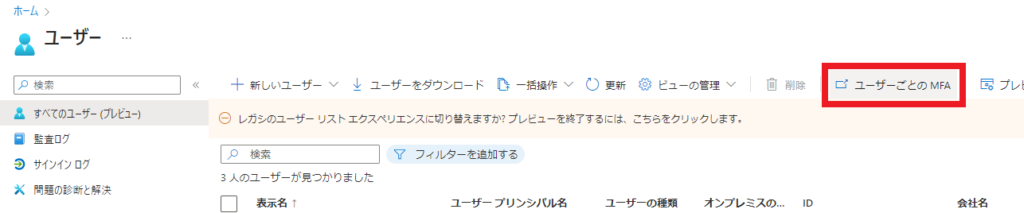

2. ユーザーの画面で [ユーザーごとの MFA] をクリックします。

3. ★ グローバル管理者アカウント (MFA 対象外) の列にチェックを入れて、[有効にする] をクリックします。

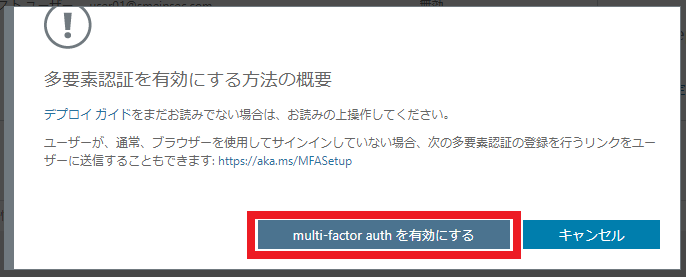

4. [multi-factor auth を有効にする] をクリックします。

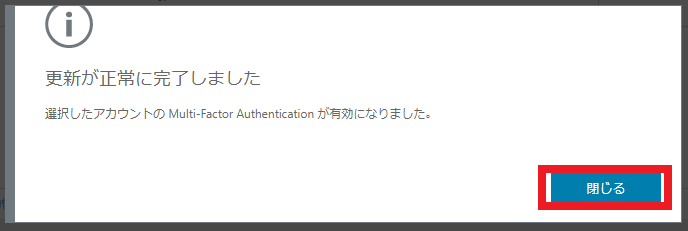

5. 更新が正常に完了しましたと表示されるので [閉じる] をクリックします。

6. 再度、★ グローバル管理者アカウント (MFA 対象外) の列にチェックを入れて、[強制] をクリックします。

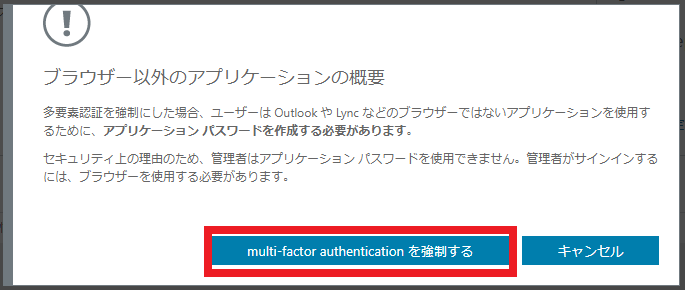

7. [multi-factor auth を強制する] をクリックします。

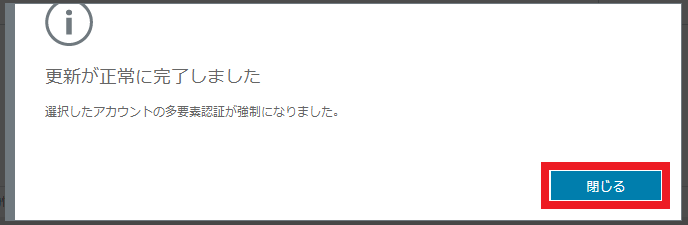

8. 更新が正常に完了しましたと表示されるので [閉じる] をクリックします。

この状態でマイアカウントポータル (https://myaccount.microsoft.com) にアクセスすると、以下の挙動となります。

- ★ Microsoft 365 管理センターにログインするグローバル管理者アカウント ⇒ ログイン時に MFA が要求される

- ① ★ 以外のグローバル管理者アカウント ⇒ ログイン時に MFA が要求される

- ② 管理者ロールをもたないテストアカウント ⇒ ログイン時に MFA が要求されない

テストユーザーに MFA を強制しよう (動的グループの利用)

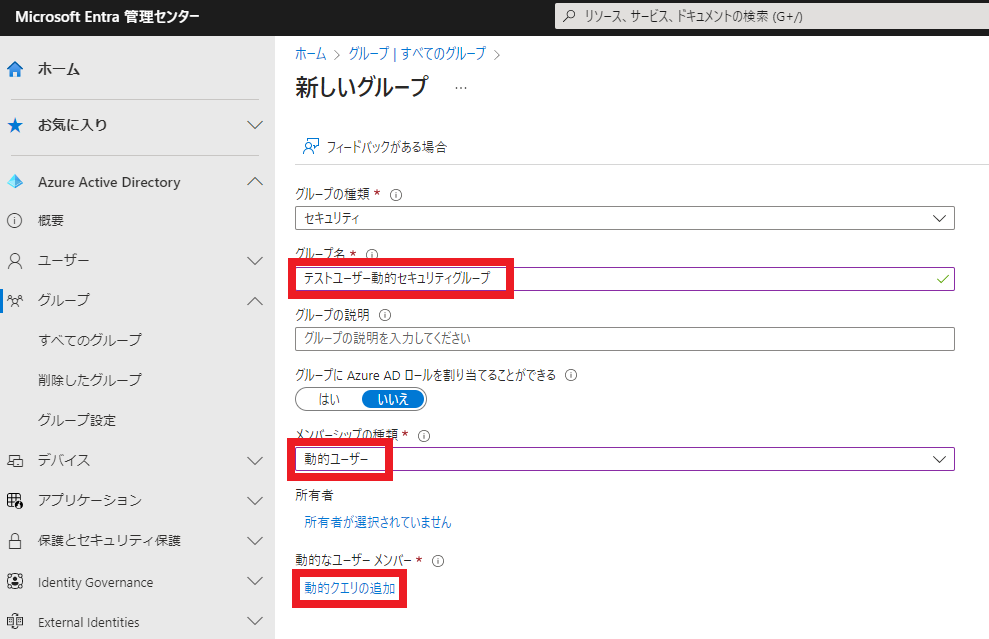

1. 管理者 (前記 ★ 印アカウント) は Microsoft Entra 管理センター (https://entra.microsoft.com) にログインし、左ペインの [グループ]-[すべてのグループ] をクリックします。すべてのグループが表示されたのち [新しいグループ] をクリックします。

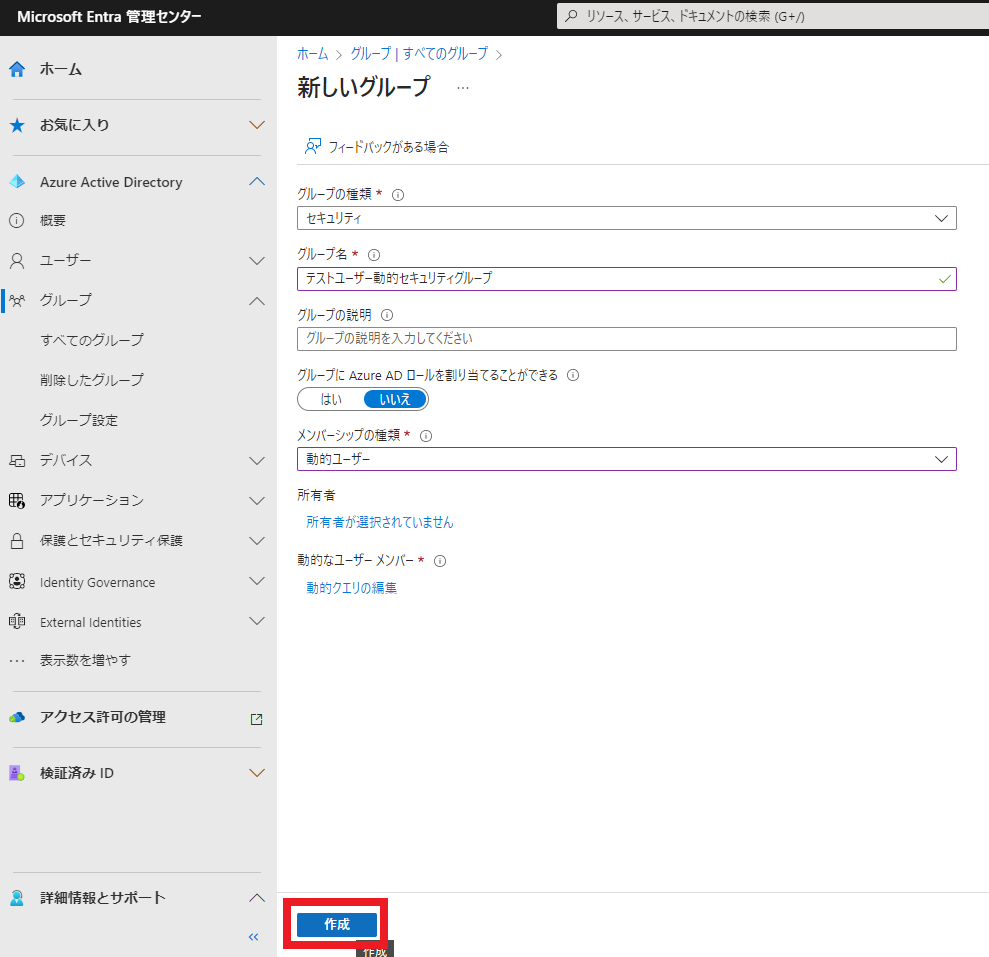

2. 新しいグループの画面が表示され、グループの種類はセキュリティグループのまま、グループ名を入力し、メンバーシップの種類を動的ユーザーとします。その後、動的クエリの追加をクリックします。

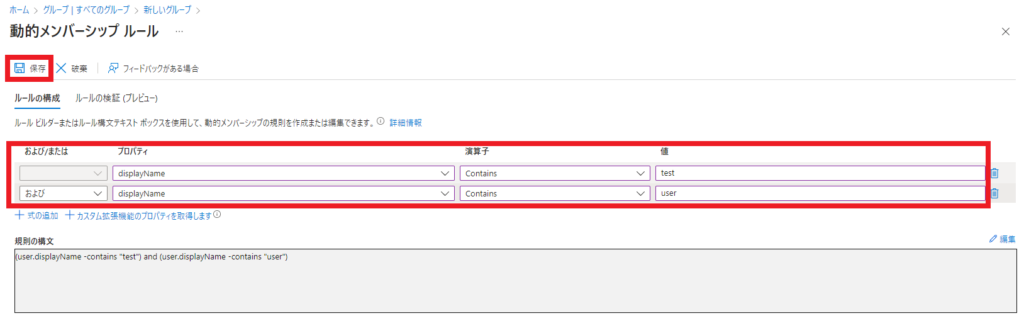

3. 動的メンバーシップルールの画面が表示され、displayName (表示名) に test と user の両方の文字列が含まれている条件を指定し [保存] をクリックします。

4. 新しいグループの画面に戻るので [作成] をクリックします。

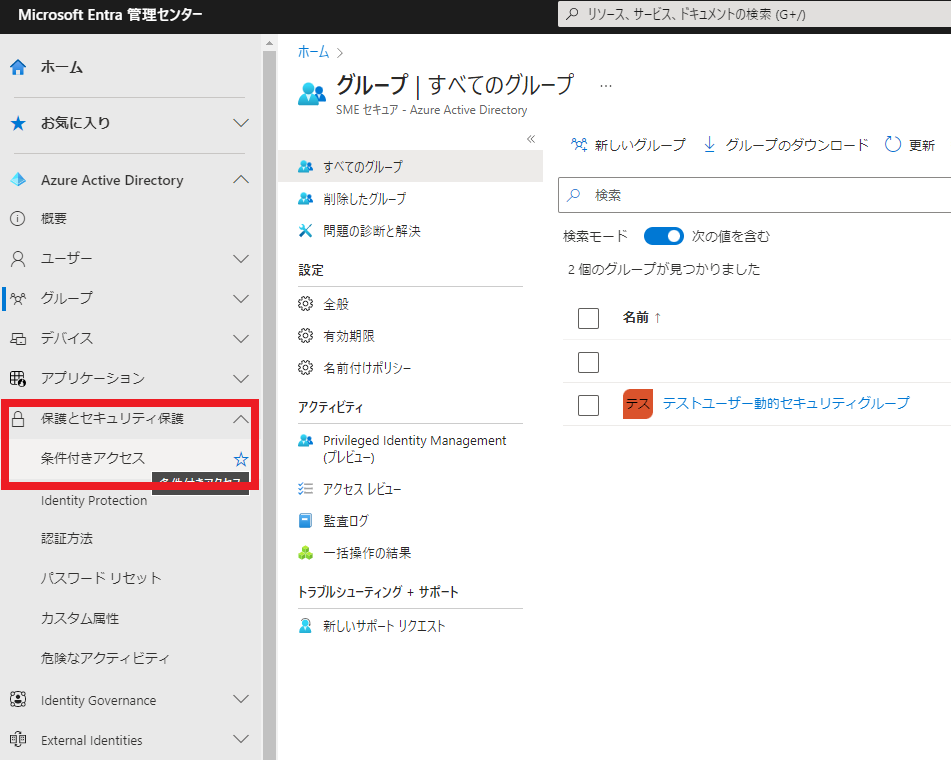

5. 続いて、左ペインの [保護とセキュリティ保護]-[条件付きアクセス] をクリックします。

6. 条件付きアクセスの画面が表示されるので [新しいポリシーを作成する] をクリックします。

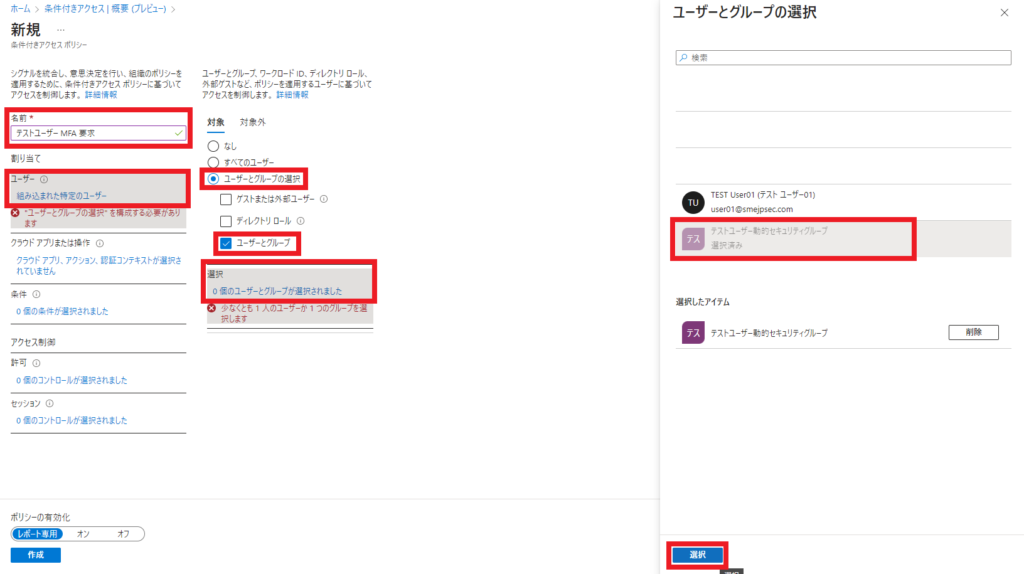

7. ポリシーの名前を入力し、割り当てのユーザーをクリックします。対象タブの [ユーザーとグループの選択] をクリックし [ユーザーとグループ] のチェックをオンにします。選択の部分をクリックすると、右側にユーザーとグループの選択画面が表示され、先ほど作成した動的グループをクリックし [選択] をクリックします。

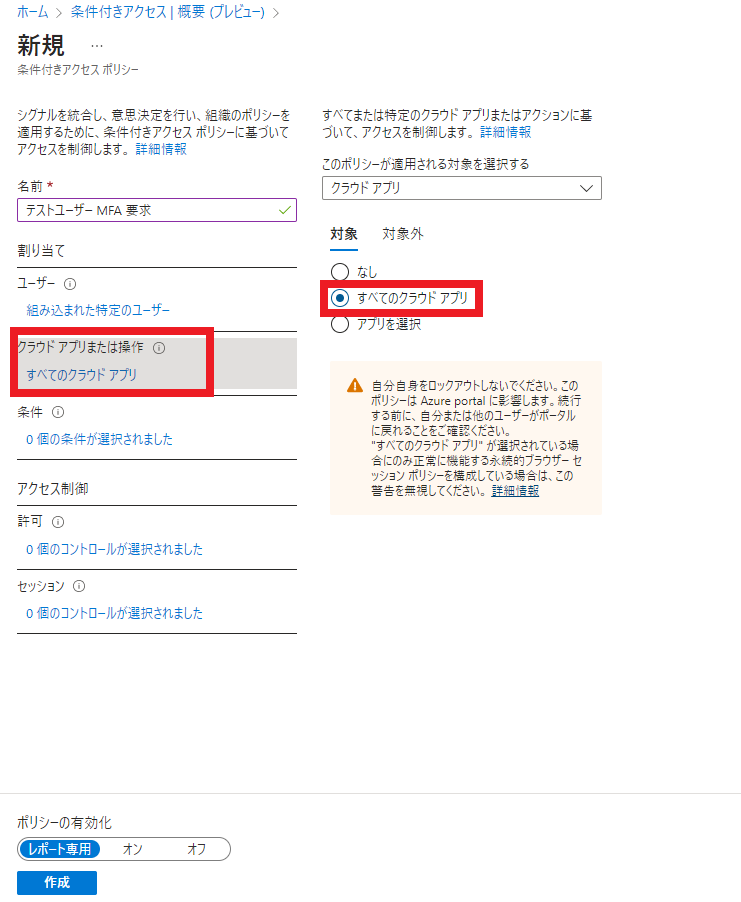

8. さらに、割り当てのクラウドアプリまたは操作をクリックし、対象タブの [すべてのクラウドアプリ] を選択します。

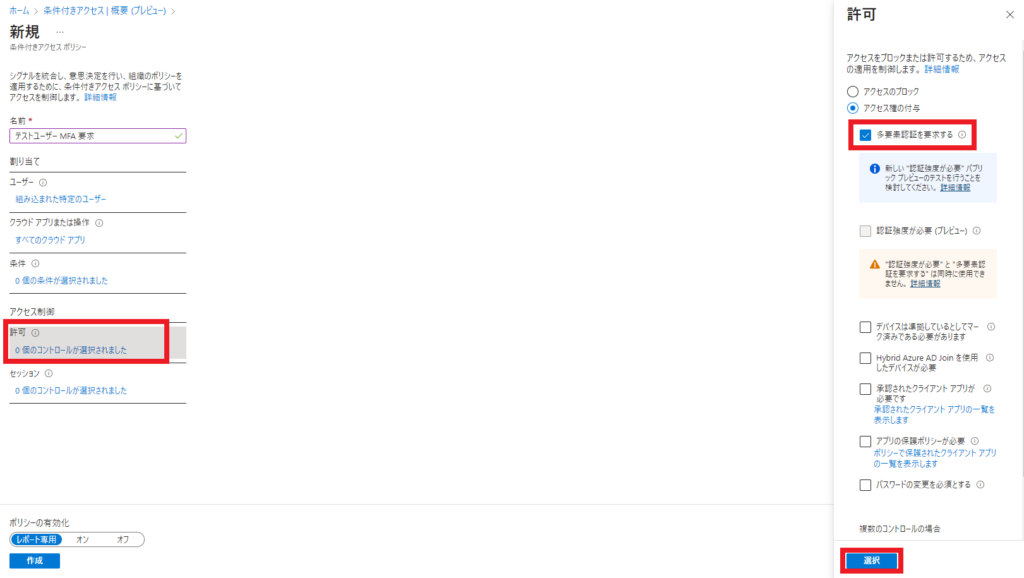

9. 続いて、アクセス制御の許可をクリックし、右側に許可画面が表示されるので [多要素認証を要求する] のチェックをオンにし [選択] をクリックします。

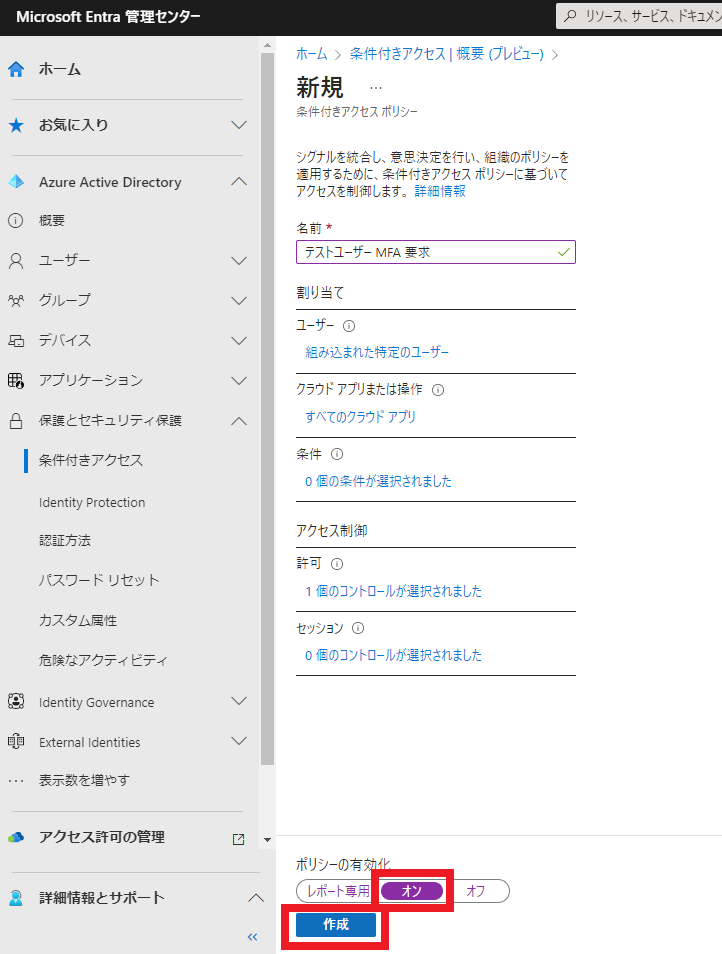

10. 最後にポリシーの有効化を [オン] に設定し [作成] をクリックします。

この状態でマイアカウントポータル (https://myaccount.microsoft.com) にアクセスすると、以下の挙動となります。

- ★ Microsoft 365 管理センターにログインするグローバル管理者アカウント ⇒ ログイン時に MFA が要求される

- ① ★ 以外のグローバル管理者アカウント ⇒ ログイン時に MFA が要求される

- ② 管理者ロールをもたないテストアカウント ⇒ ログイン時に MFA が要求される

終わりに

ゼロトラストアーキテクチャモデルでは、リソースにアクセスするたびに本人確認と承認 (認可) が求められます。必ずしも毎回ユーザーに対して認証を要求する必要はありませんが、認証時には MFA で本人確認する必要があります。MFA 以外にも Microsoft が提供する ID 保護ソリューションはいくつか存在します。

次回は、Azure AD Identity Protection におけるユーザーリスクとサインインリスクの設定について掲載したいと思います。

コメント