はじめに

クラウドで従業員の ID 管理をしたいと題して、前回は多要素認証 (以下、MFA) を構成しました。

今回は、ID のリスク検知ということで、EMS E5 で有効な機能の一つである「ユーザーリスク」と「サインインリスク」の各ポリシーを設定していきたいと思います。

サインインリスク とは

サインイン リスクは、特定の認証要求が ID 所有者によって承認されていない可能性があることを表します。

リスクとは Azure AD Identity Protection – Microsoft Entra | Microsoft Learn

サインインリスクは、例えば普段と異なる IP アドレスからのアクセスや匿名 IP アドレスからのアクセスに対して、ID を所有している本人の承認が得られない場合に発生します。

ユーザーリスク とは

ユーザー関連の危険なアクティビティでは、特定の悪意のあるサインインではなく、ユーザーそのものに関連するものを検出します。

リスクとは Azure AD Identity Protection – Microsoft Entra | Microsoft Learn

ユーザーリスクは、サインインにかかわらず、ユーザーの認証情報の漏洩や異常なユーザーアクティビティなどによって発生します。

条件付きアクセスでユーザーリスクポリシーを設定しよう

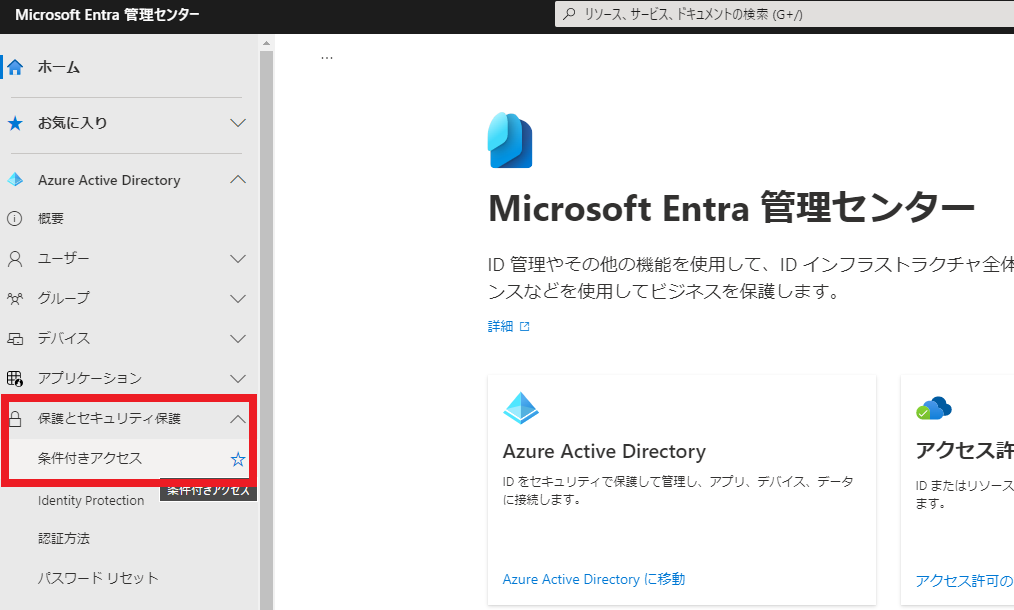

1. グローバル管理者またはセキュリティ管理者は、Microsoft Entra 管理センター (https://entra.microsoft.com) にアクセスします。そこから [Azure Active Directory]-[保護とセキュリティ保護]-[条件付きアクセス] へ遷移します。

2. 条件付きアクセスの画面が表示されたのち [新しいポリシーを作成する] をクリックします。

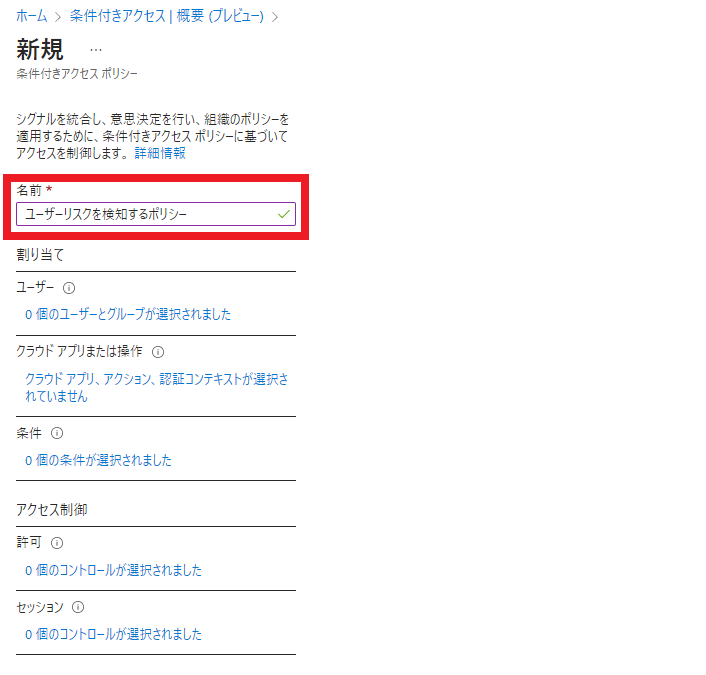

3. 条件付きアクセスポリシーの新規ページが表示されるので、ポリシーの名前を入力します。

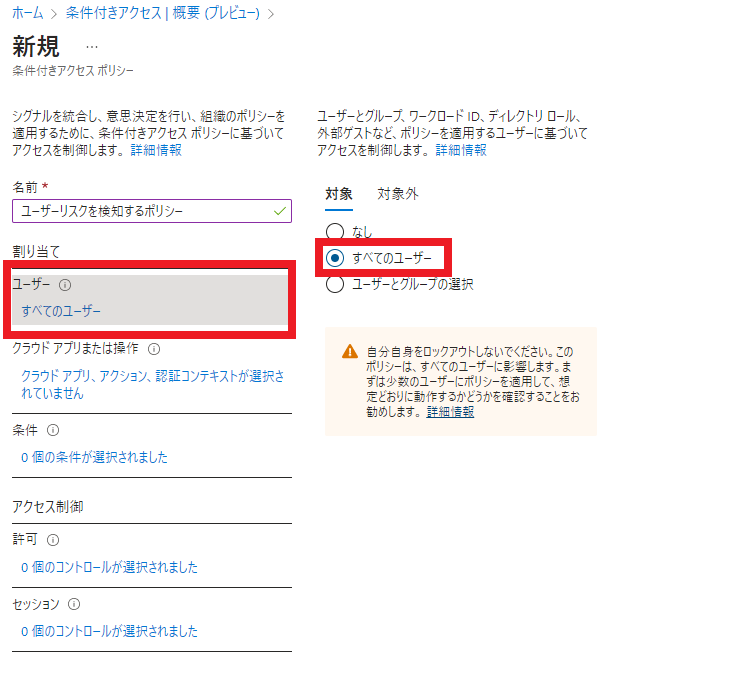

4. [割り当て]-[ユーザー] の部分を選択し、対象タブの [すべてのユーザー] をクリックします。

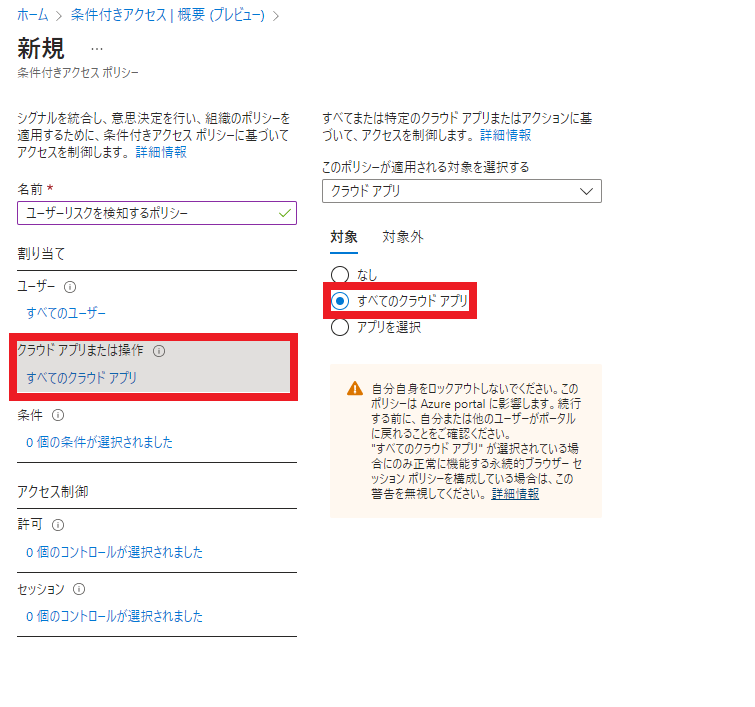

5. [割り当て]-[クラウドアプリまたは操作] の部分を選択し、対象タブの [すべてのクラウドアプリ] をクリックします。

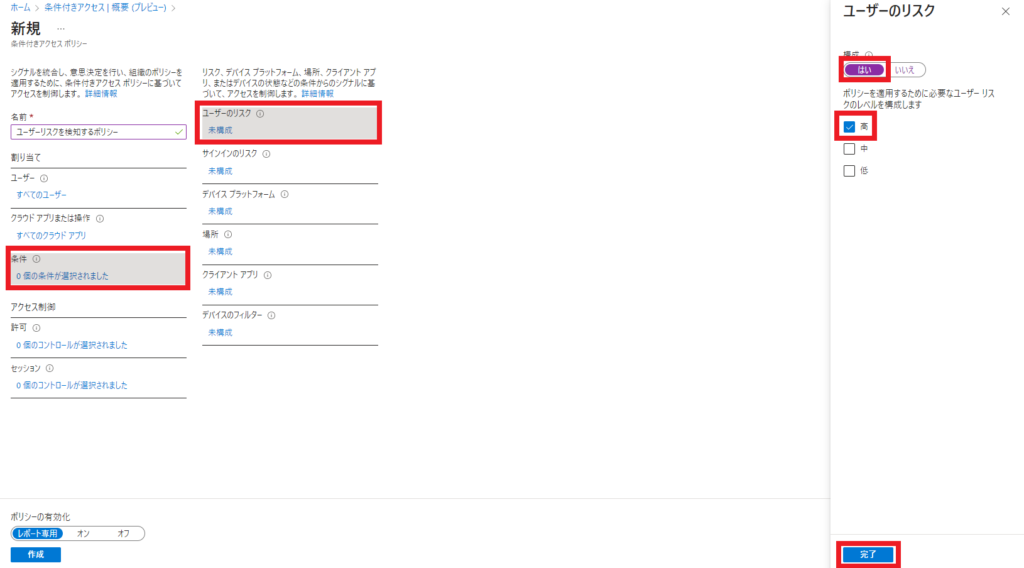

6. [割り当て]-[条件] の部分を選択し、さらに [ユーザーのリスク] を選択します。画面右側にユーザーのリスクの設定が表示されるので、構成を [はい]、レベルを [高] のみにチェックを入れて [完了] をクリックします。この設定は、Microsoft 社の推奨設定となっています。

ユーザーのリスク レベルが高のときは、セキュリティで保護されたパスワード変更を要求します。

リスク ポリシー – Azure Active Directory Identity Protection – Microsoft Entra | Microsoft Learn

7. [アクセス制御]-[許可] の部分を選択します。画面右側に許可の設定が表示されるので [多要素認証を要求する] にチェックを入れたのち [パスワードの変更を必須とする] にチェックを入れて [選択] をクリックします。

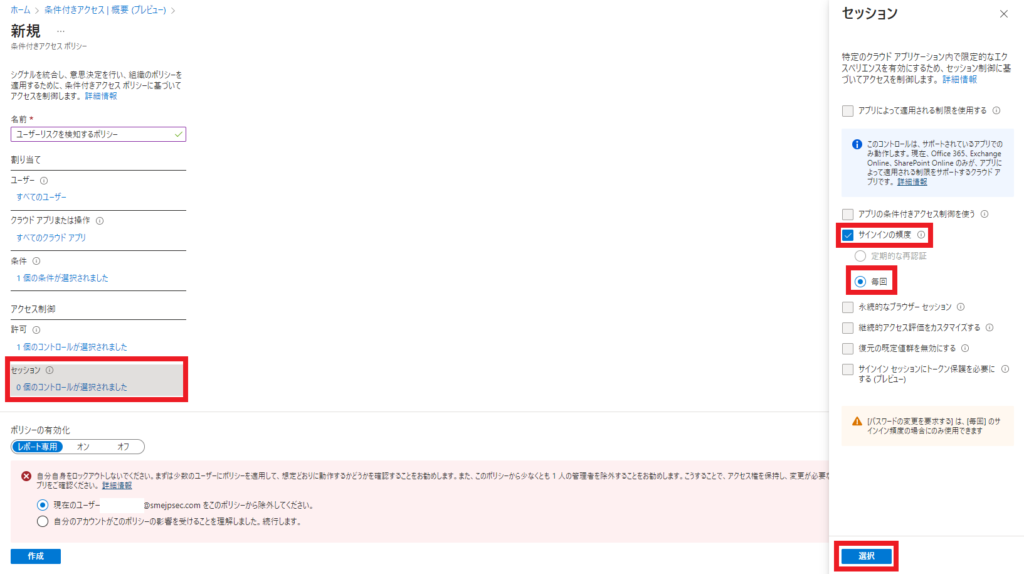

8. [アクセス制御]-[セッション] の部分を選択します。画面右側にセッションの設定が表示されるので [サインインの頻度] にチェックを入れ [毎回] を選択して [選択] をクリックします。

9. ポリシーの有効化を [オン] に設定します。自分自身をロックアウトしないでくださいのアラート画面については、アクセスをブロックするわけではないため「続行します」のほうを選択します。その後 [作成] をクリックします。

条件付きアクセスでサインインリスクポリシーを設定しよう

1. 引き続き [新しいポリシーを作成する] をクリックします。

2. 条件付きアクセスポリシーの新規ページが表示されるので、ポリシーの名前を入力します。

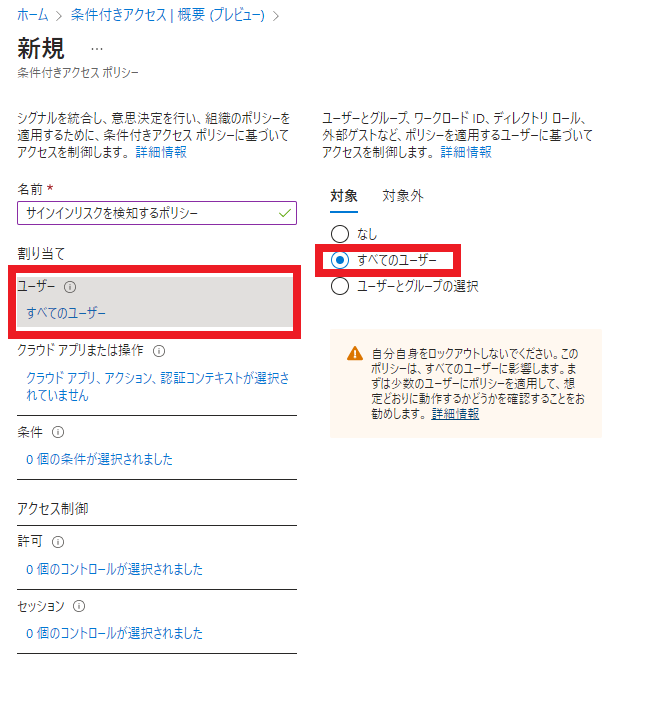

3. [割り当て]-[ユーザー] の部分を選択し、対象タブの [すべてのユーザー] をクリックします。

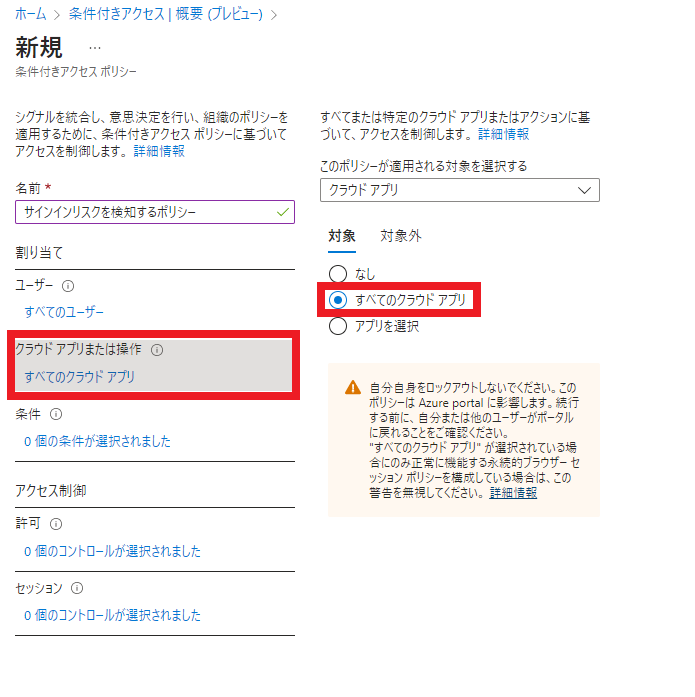

4. [割り当て]-[クラウドアプリまたは操作] の部分を選択し、対象タブの [すべてのクラウドアプリ] をクリックします。

5. [割り当て]-[条件] の部分を選択し、さらに [ユーザーのリスク] を選択します。画面右側にユーザーのリスクの設定が表示されるので、構成を [はい]、レベルを [高] と [中] にチェックを入れて [完了] をクリックします。この設定は、Microsoft 社の推奨設定となっています。

サインイン リスク レベルが中または高のときは Azure AD MFA を要求し、ユーザーが登録済みの認証方法のいずれかを使って証明し、サインイン リスクを修復できるようにします。

リスク ポリシー – Azure Active Directory Identity Protection – Microsoft Entra | Microsoft Learn

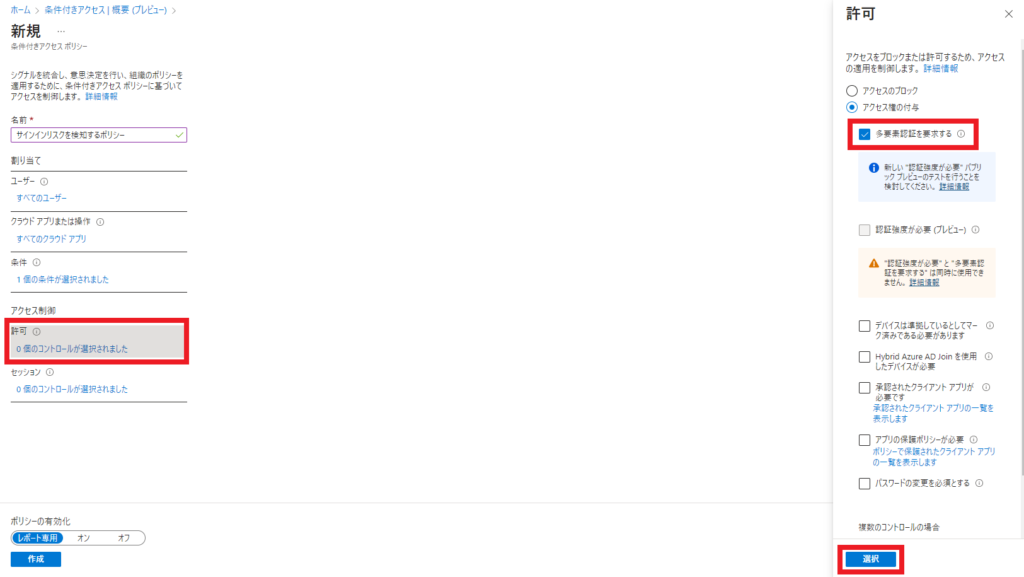

6. [アクセス制御]-[許可] の部分を選択します。画面右側に許可の設定が表示されるので [多要素認証を要求する] にチェックを入れて [選択] をクリックします。

7. [アクセス制御]-[セッション] の部分を選択します。画面右側にセッションの設定が表示されるので [サインインの頻度] にチェックを入れ [毎回] を選択して [選択] をクリックします。

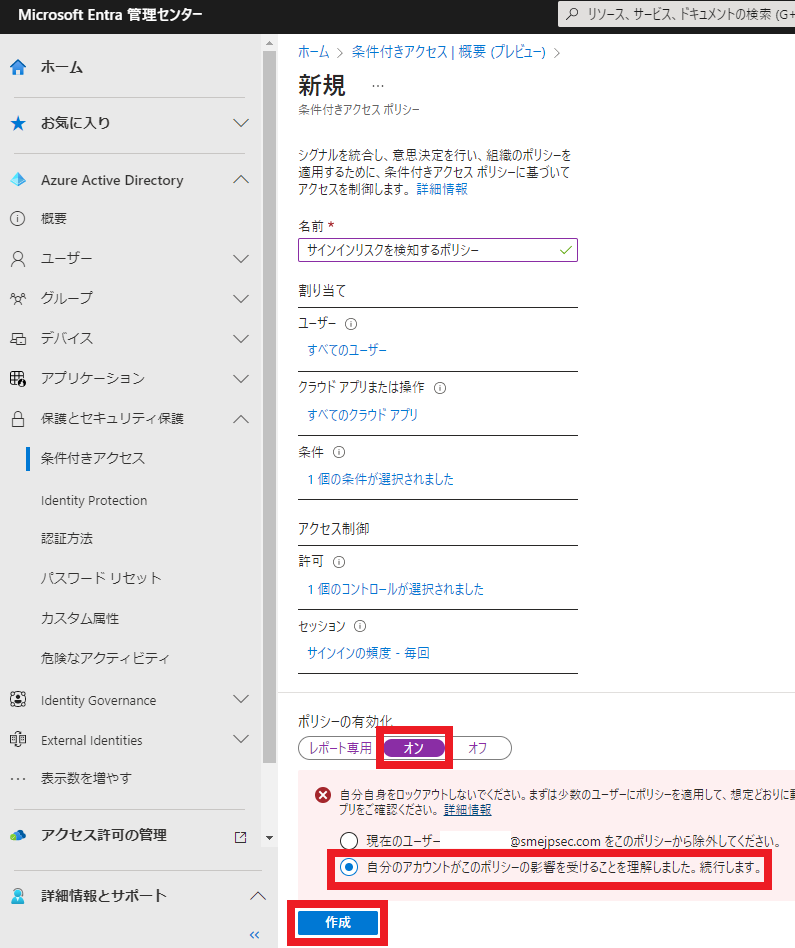

8. ポリシーの有効化を [オン] に設定します。自分自身をロックアウトしないでくださいのアラート画面については、アクセスをブロックするわけではないため「続行します」のほうを選択します。その後 [作成] をクリックします。

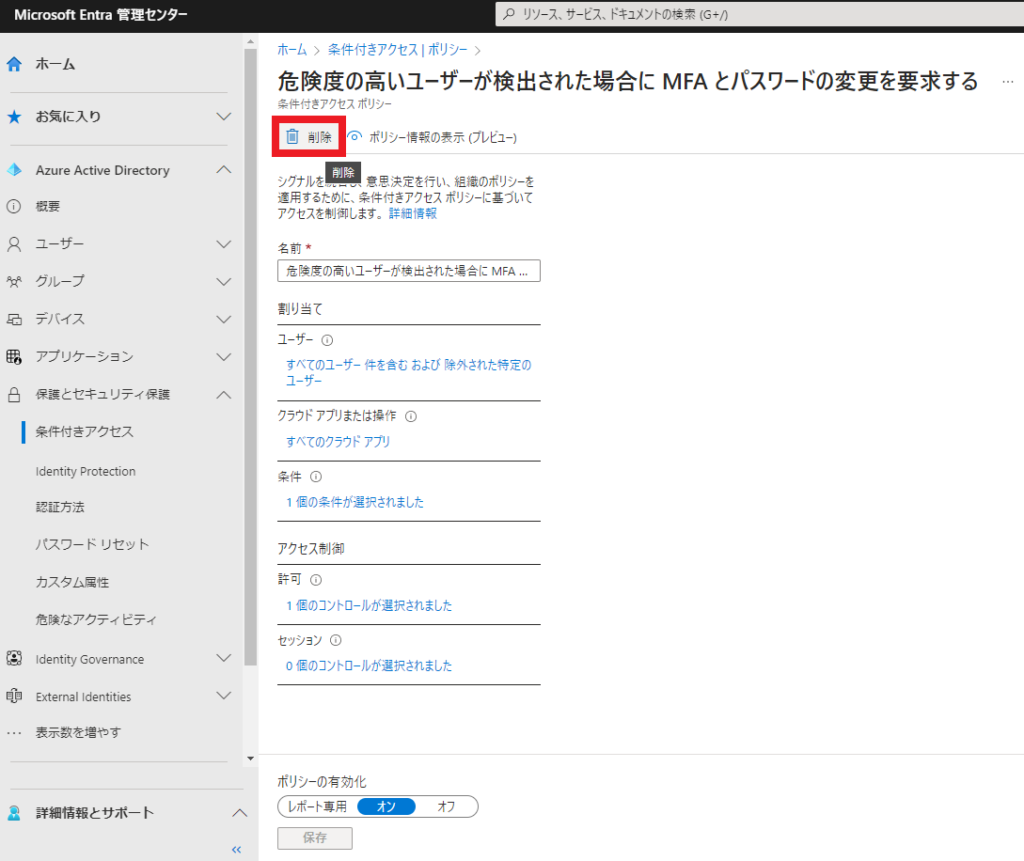

9. ユーザーリスクポリシーとサインインリスクポリシーが作成できました。デフォルトの MFA の設定 (https://smejpsec.com/configure-mfa/#toc4) で類似のポリシーがあるので削除します。削除対象は「危険度の高いユーザーが検出された場合に MFA とパスワードの変更を要求する」と「危険なサインインが検出された場合に MFA を要求する」の二種類です。

10. 削除対象のポリシーを選択し [削除] をクリックします。

多要素認証登録ポリシーの有効化

アカウント作成直後のログインで Microsoft Authenticator を多要素認証手段として登録させるために多要素認証登録ポリシーの有効化を実施します。

1. [Azure Active Directory]-[保護とセキュリティ保護]-[Identity Protection] を選択して [保護]-[多要素認証登録ポリシー] をクリックします。

2. 多要素認証登録ポリシーの画面が表示されるので、ポリシーの適用を [有効] にして [保存] をクリックします。

3. 以降の動作確認のため、通常ログインで MFA が求められないアカウントを事前に準備しておきます。多要素認証手段 (Microsoft Authenticator) は登録済みです。MFA が求められないアカウントについては、動的グループの作成 (https://smejpsec.com/configure-mfa/#toc6) で、表示名に test と user の両方を含むアカウントは MFA を強制しており、それに合致しないアカウントのことです。

Tor Browser からマイアカウントポータルにアクセスしよう

匿名 IP アドレスからのアクセスを実現するために、Microsoft 社では Tor Browser の使用を推奨しています。Azure AD Identity Protection でのリスク検出のシミュレーション – Microsoft Entra | Microsoft Learn

あらかじめ、マイアカウントポータルにアクセスする端末に Tor Browser (https://www.torproject.org/projects/torbrowser.html.en) をインストールしておきます。

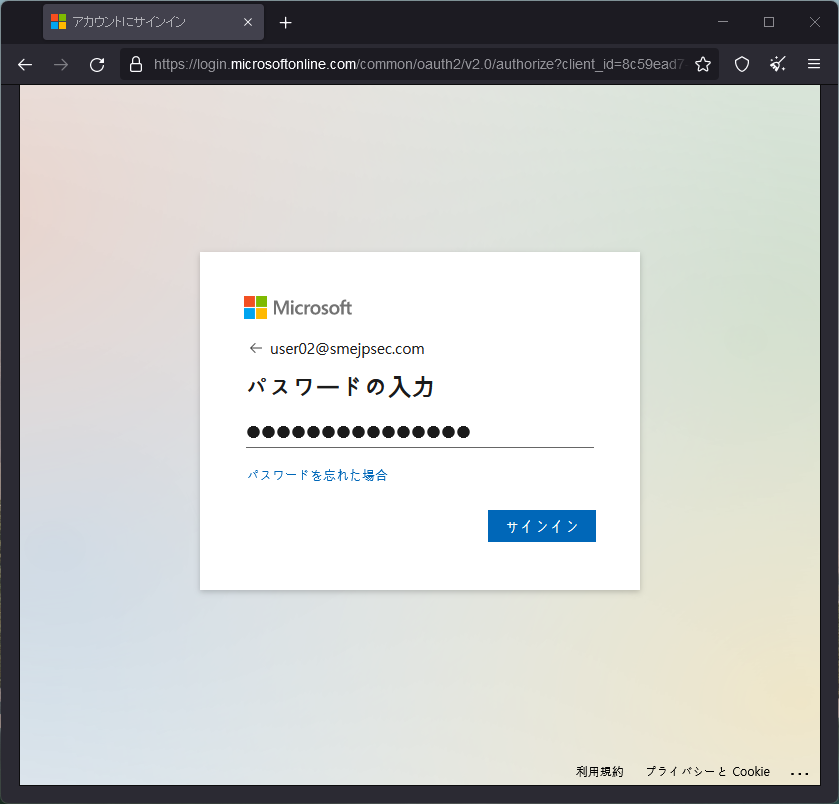

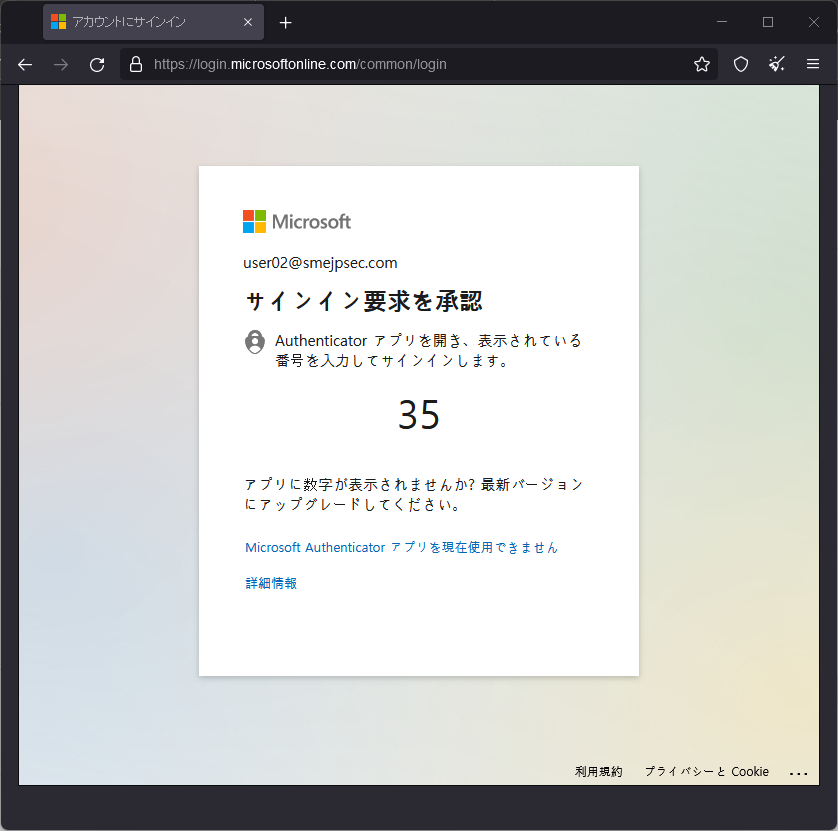

1. Tor Browser からマイアカウントポータル (https://myaccount.microsoft.com) にアクセスし、先ほど作成した TEMP User02 アカウントでログイン試行してみます。通常のアクセスであれば、この後 MFA は要求されません。

2. 匿名 IP アドレスからのアクセスと判断され、MFA が要求されました。Identity Protection では、このサインイン要求を承認するとサインインリスクは回避され、拒否するとサインインリスクとしてアラートがあがるようになっています。

終わりに

今回は、条件付きアクセスポリシーを利用したユーザーリスクポリシーの設定およびサインインリスクポリシーの設定を行ってきました。従来は、Identity Protection メニュー内のデフォルトポリシーで設定可能でしたが、現在では条件付きアクセスポリシーで設定することが推奨されているので、条件付きアクセスポリシーのほうで紹介いたしました。条件付きアクセスポリシーについても様々なアクセス制御が可能なためロックアウトされないように気を付けながら、色々設定してみると面白いと思います。

次回は、EMS E5 で有効な機能の一つである特権 ID 管理 (PIM) について紹介できればと思います。

コメント