はじめに

企業の内部不正対策はコンプライアンス強化の重要な柱になっており、組織内の悪意のあるアクティビティや不注意なアクティビティを検出、調査できる必要があります。Microsoft Purview インサイダーリスク管理 (Microsoft Purview Insider Risk Management、以下 IRM と表記) を利用することで、さまざまなログ情報を相関させ、知的財産 (IP) の盗難やデータ漏洩、セキュリティ侵害などの潜在的な悪意のある、または不注意による内部関係者のリスクを特定することができます。今回は新しい Microsoft Purview ポータルの IRM で離職するユーザーによるデータの盗難を検知するポリシーを定義する方法を紹介いたします。

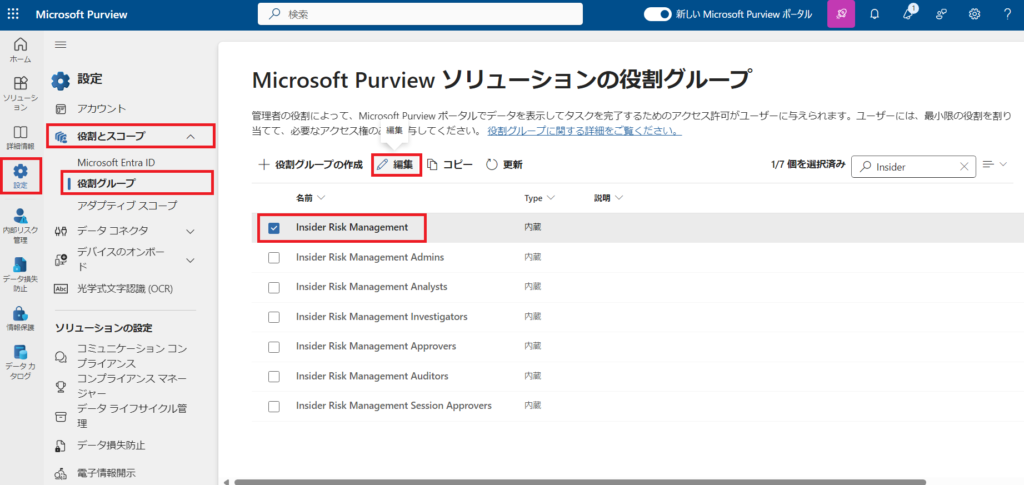

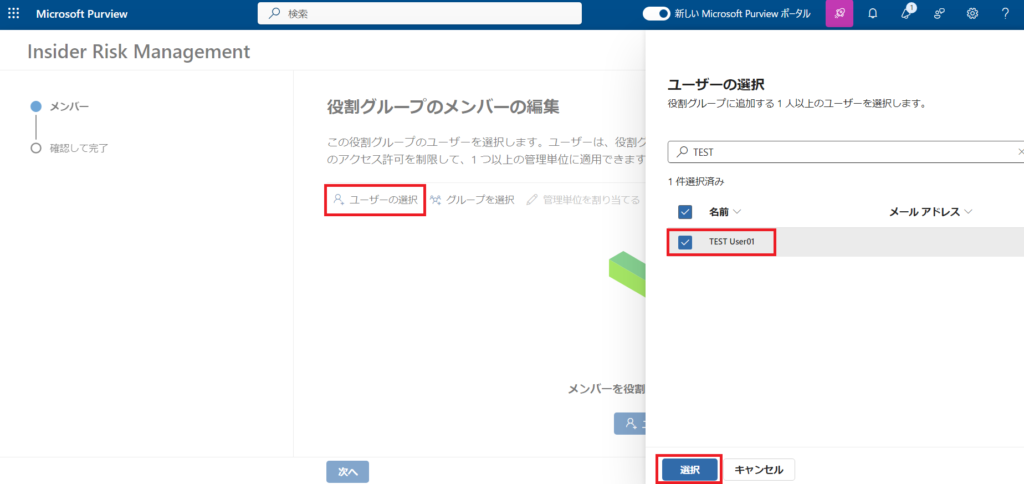

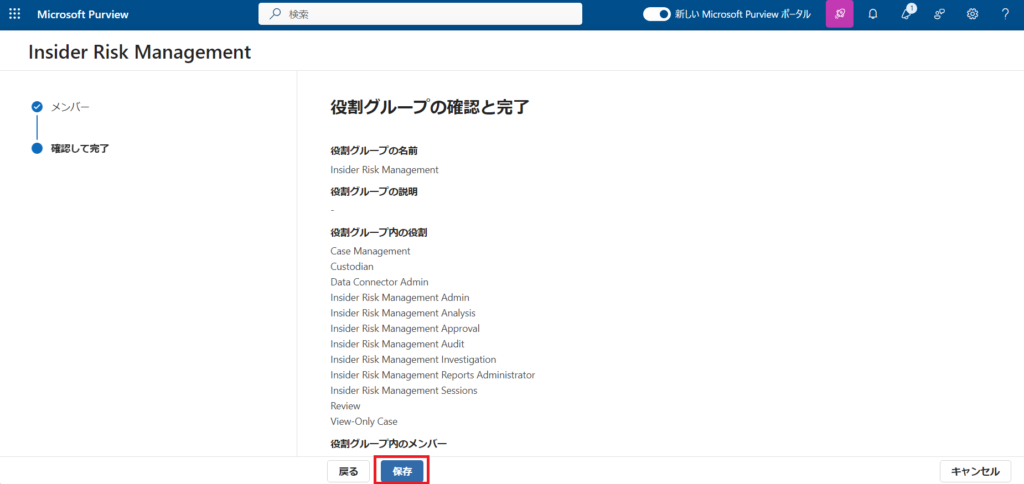

【事前準備】Purview 役割グループの割り当て

1. Microsoft Purview ポータル (https://purview.microsoft.com) にアクセスします。左ペインの「設定」をクリックし、ナビゲーションメニューの「役割とスコープ」を展開し「役割グループ」をクリックします。役割グループ一覧から「Insider Risk Management」を選択し、「編集」をクリックします。

2. 「ユーザーの選択」または「グループを選択」をクリックし、IRM の操作を行うユーザーまたはグループを選択します。

3. 確認画面で「保存」をクリックし、メンバーの追加を完了させます。

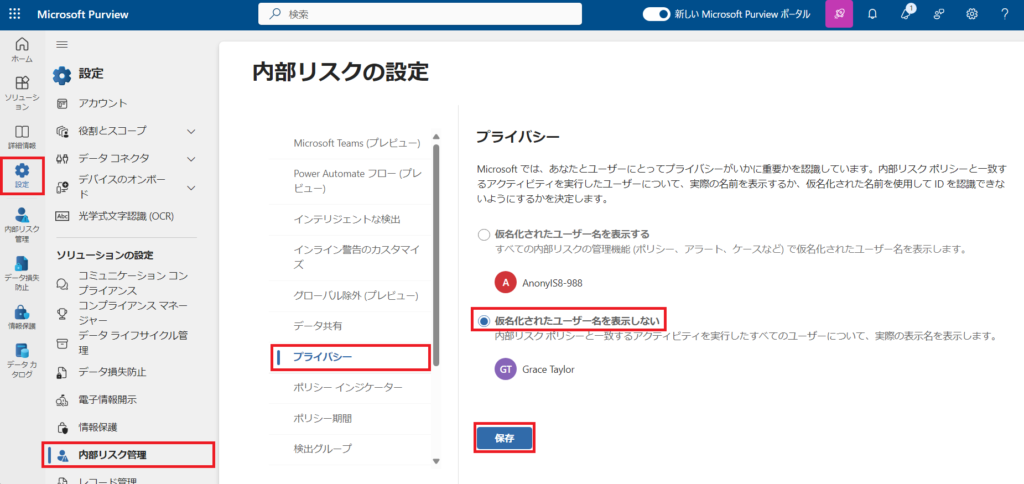

【事前準備】プライバシーの設定

1. 「設定」の「内部リスク管理」メニューをクリックし「プライバシー」を選択します。IRM のアラートに表示されるユーザー名はデフォルトでは秘匿化されており、秘匿化させたくない場合は「仮名化されたユーザー名を表示しない」を選択し「保存」をクリックします。

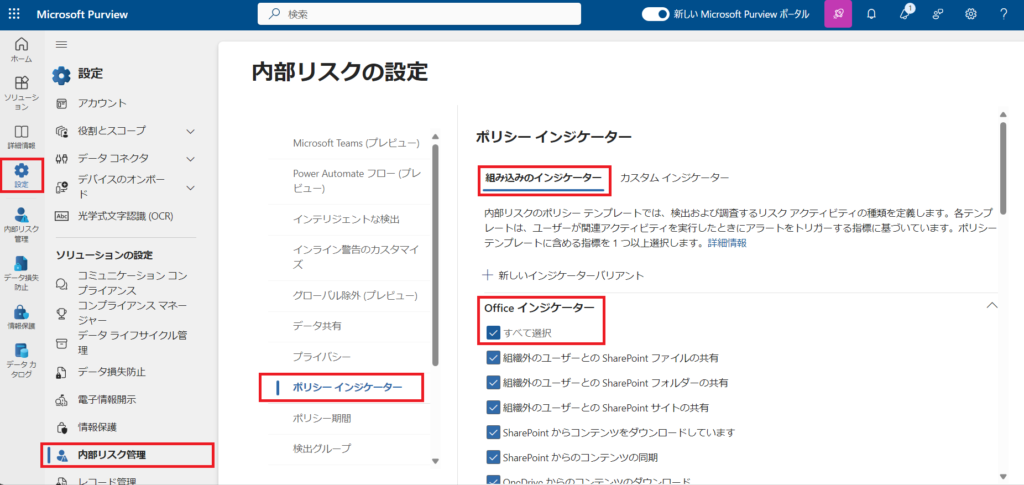

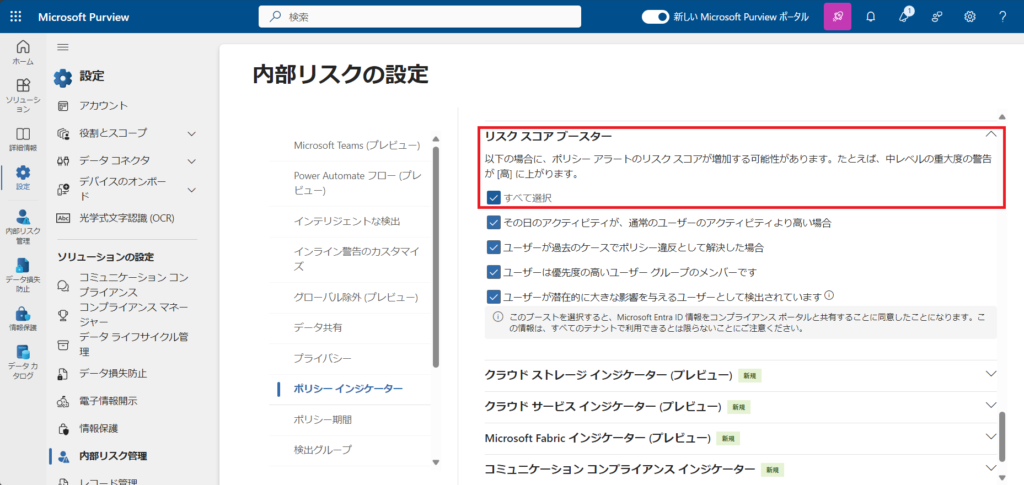

【事前準備】ポリシーインジケーターの選択

1. 「設定」の「内部リスク管理」メニューをクリックし「ポリシーインジケーター」を選択します。「組み込みのインジケーター」の「Office インジケーター」を展開し「すべて選択」をクリックします。ポリシーインジケーターを選択しておくことで、IRM のポリシーに含める各指標の閾値からリスクレベルをどのように割り当てるか定義することができます。

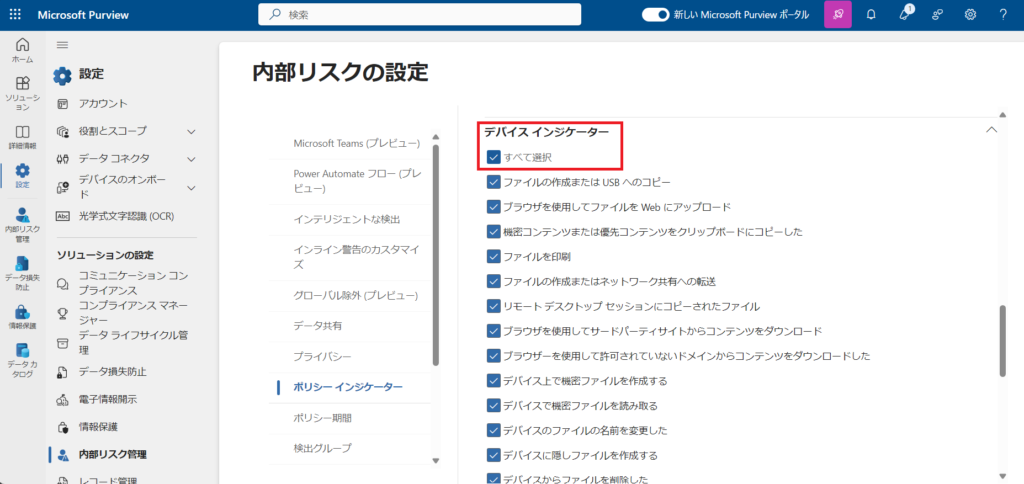

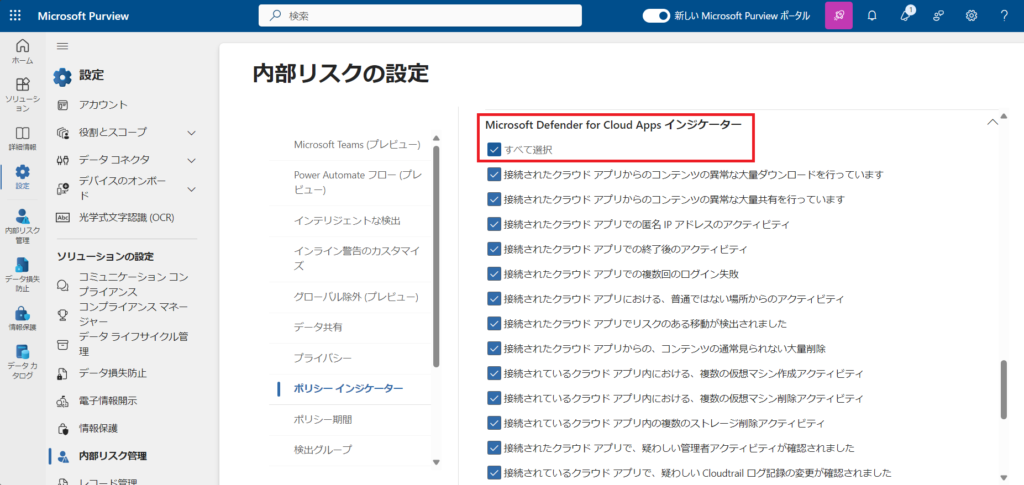

2. 必要に応じて「デバイスインジケーター」や「Microsoft Defender for Cloud Apps」インジケーターを選択します。「デバイスインジケーター」を設定するためには、Microsoft Defender for Endpoint (MDE) もしくは Microsoft Purview のオンボードスクリプト等を利用して事前にオンボードされたデバイスが必要です。MDE のオンボード手順については以下をご参照ください。また、Microsoft Purview ポータルで MDE オンボード端末が認識されない場合は、「設定」の「デバイスのオンボード」メニューから「デバイス」をクリックし、デバイスのオンボードをオンにします。

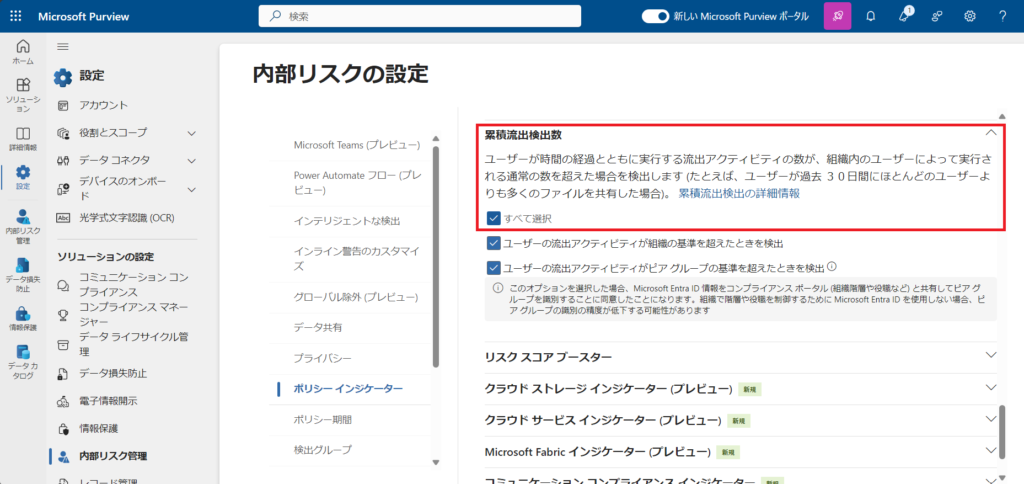

3. 「累積流出検出数」と「リスクスコアブースター」はオンにしておくことを推奨します。通常みられない異常なアクティビティをより検知でき、リスクスコアをエンハンスさせることが可能です。ポリシーインジケーターの選択が完了したら「保存」をクリックします。

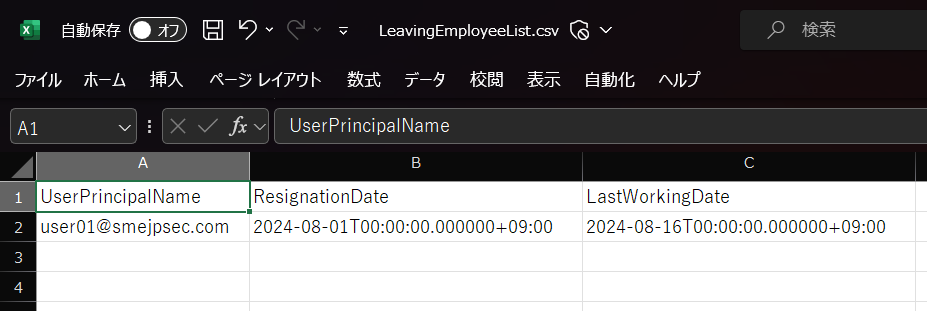

【事前準備】人事 (HR) コネクタを構成する

1. コネクタをセットアップして人事データをインポートする | Microsoft Learn の手順を参考に HR コネクタを構成します。HR コネクタで使用する CSV は以下のように設定しておきます。本記事では、退職日時 (LastWorkingDate) の前にデータを持ち出し、退職日時以降に IRM のアラートとして検出される動作になります。

IRM ポリシーを作成する

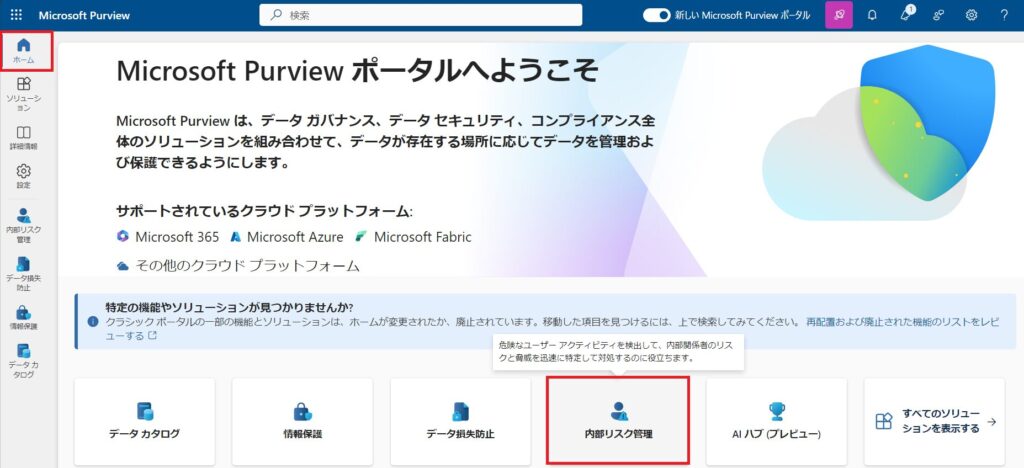

1. Microsoft Purview ポータルの「ホーム」から「内部リスク管理」をクリックします。

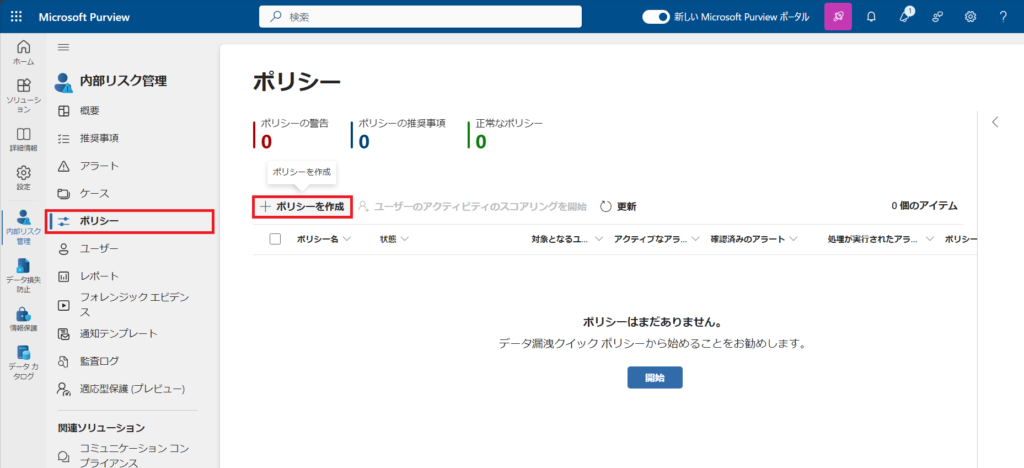

2. ナビゲーションメニューの「ポリシー」を選択し「ポリシーを作成」をクリックします。

3. ポリシーテンプレートの選択画面で「離職するユーザーによるデータの盗難」を選択し「次へ」をクリックします。

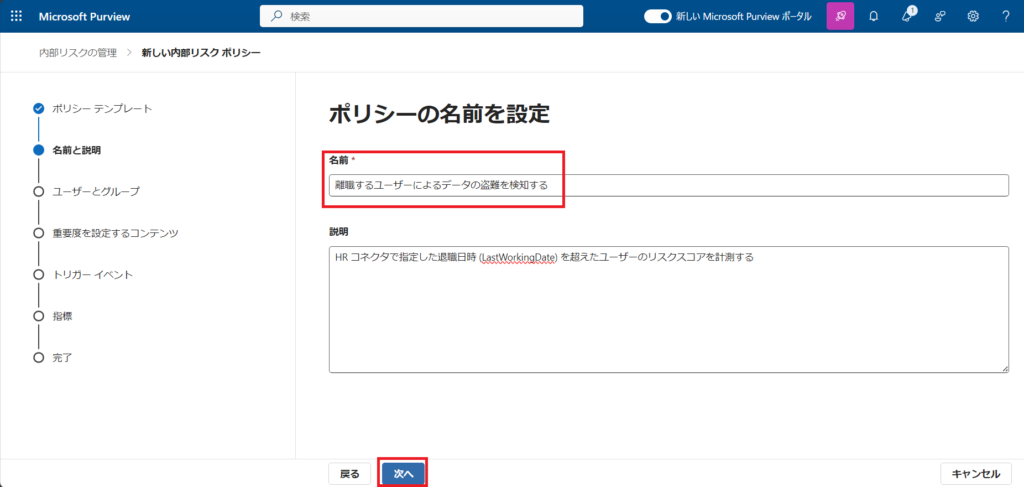

4. ポリシー名を入力し「次へ」をクリックします。

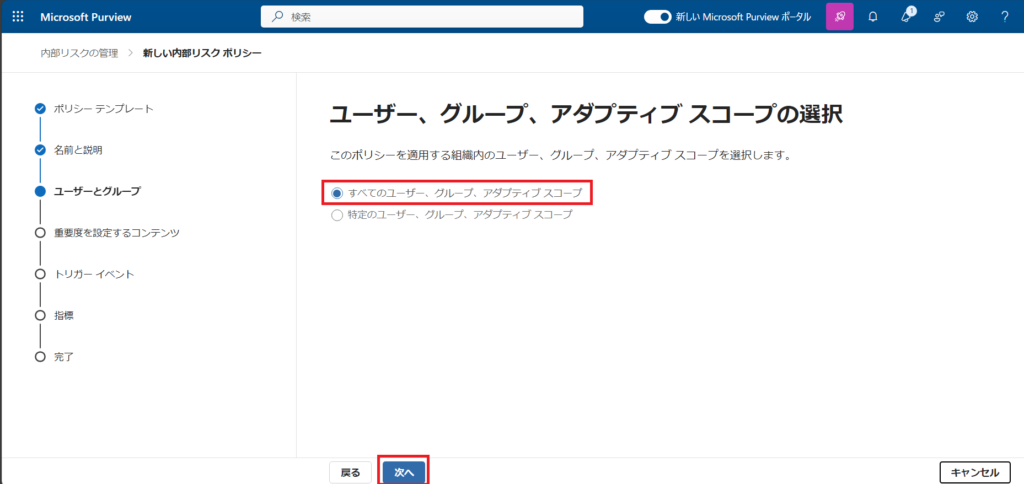

5. スコープの選択画面では基本的に「すべてのユーザー、グループ、アダプティブスコープ」を選択した状態で「次へ」をクリックします。

6. IRM ポリシーを適用しないユーザーやグループを指定する場合は除外設定をします。

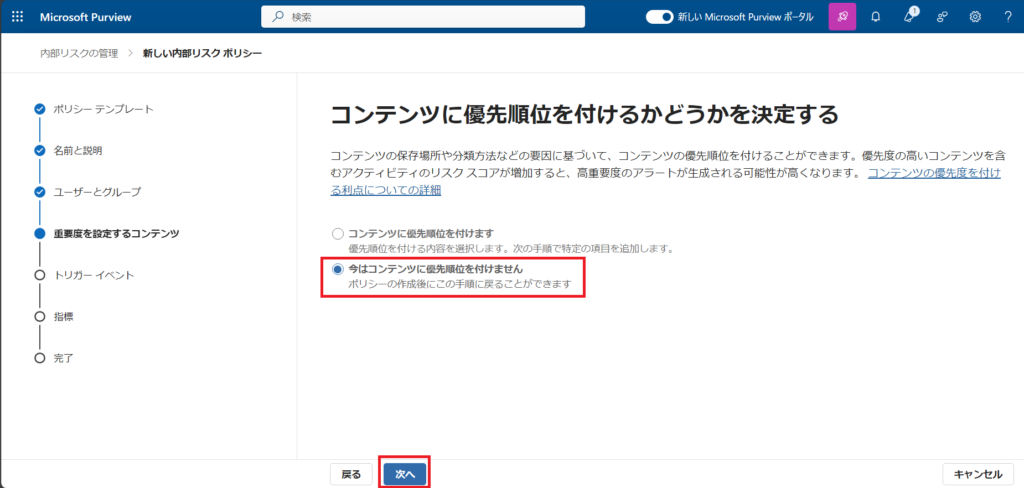

7. 特定の秘密度ラベルや SharePoint サイトなどからのデータ持ち出しアラートをエンハンスさせたい場合は「コンテンツに優先順位を付けます」を選択します。特に要件がない場合は「今はコンテンツに優先順位を付けません」を選択し「次へ」をクリックします。

8. リスクスコアリングの開始イベントとして「人事データコネクタイベント」を選択した状態で「次へ」を選択します。

9. リスクスコアで使用する指標 (ポリシーインジケーター) は事前準備で選択済みのインジケーターが既に選択された状態となっています。特に変更がなければ「次へ」をクリックします。

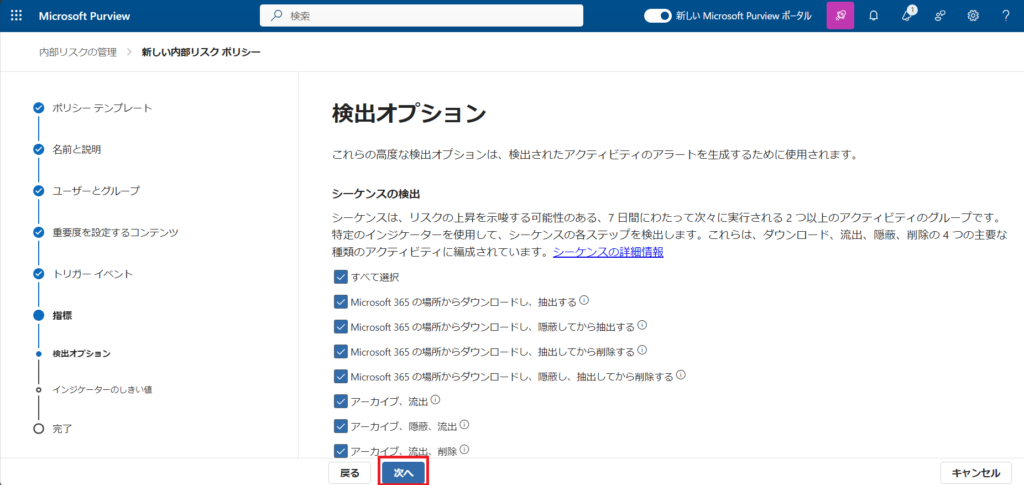

10. シーケンスの検出は、相関する情報持ち出しをグルーピングしてリスクスコアを算出する機能です。基本的にすべて選択の状態で「次へ」をクリックします。

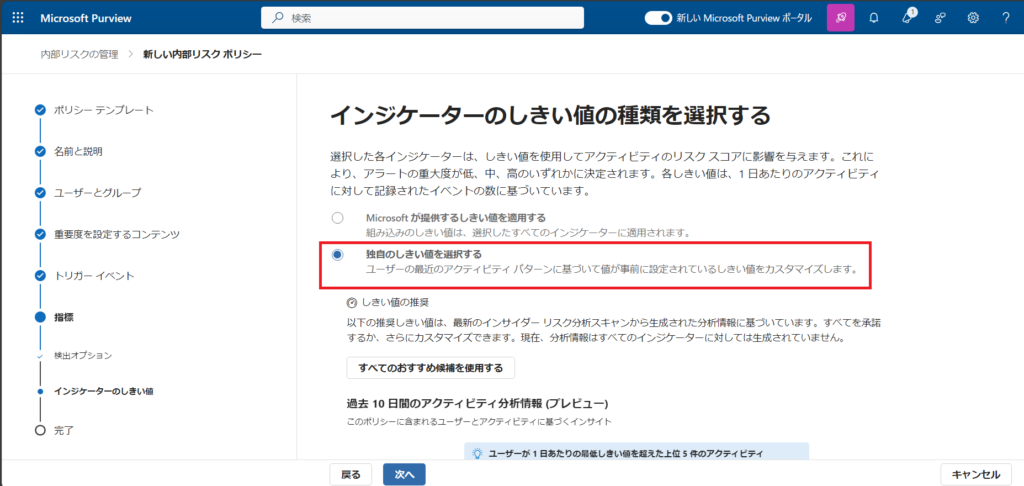

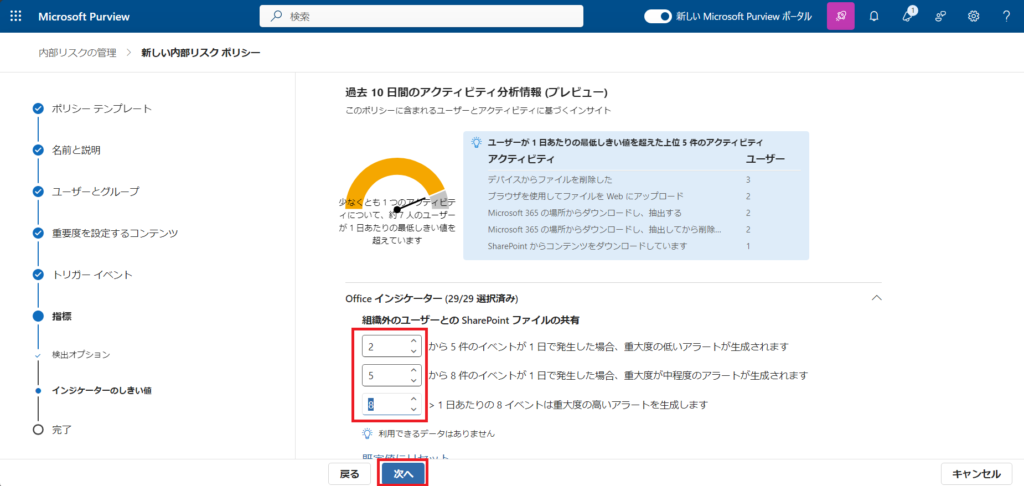

11. ポリシーインジケーターの閾値を設定します。Microsoft が提供するデフォルトの閾値も設定可能ですが、組織に合わせて「独自のしきい値を選択する」を使用し、チューニングすることをお勧めします。もしくは、IRM の「分析」機能を有効にしている場合はしきい値の推奨値を設定できるので、しきい値の推奨からチューニングする方法もあります。今回は動作確認 (あえて過検知とする) ため、すべての閾値を「低」が「2」、「中」が「5」、「高」が「8」にて設定してみました。

12. 確認画面で「送信」をクリックすると IRM ポリシーの作成は完了します。

【動作確認】SharePoint サイトから Google Drive への持ち出し

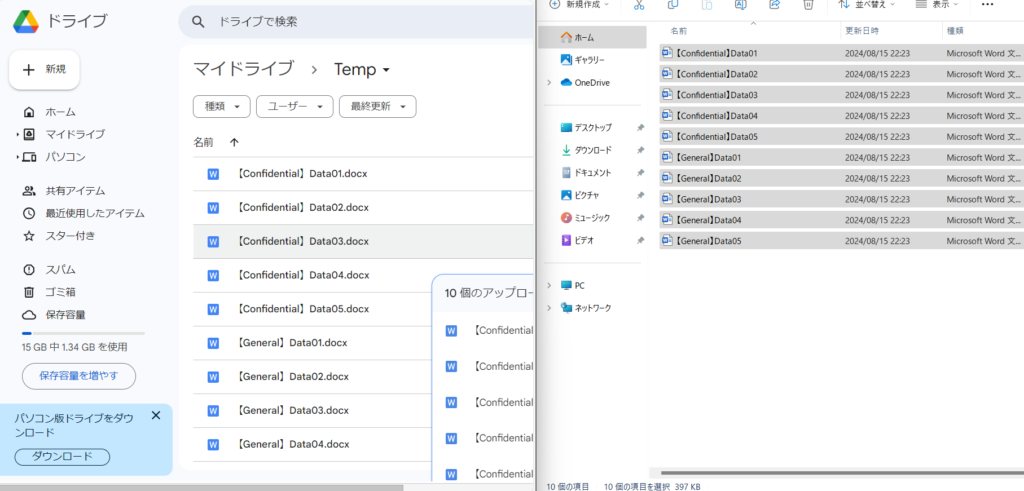

1. あらかじめ SharePoint サイトに秘密度ラベルを付与したデータを格納しておき、退職予定者のアカウントでファイルを MDE オンボード端末にダウンロードします。

2. ダウンロードしたファイルを解凍し、Google Drive へアップロードします。その後、ダウンロードおよび解凍したファイルをコンピュータから完全に削除します。

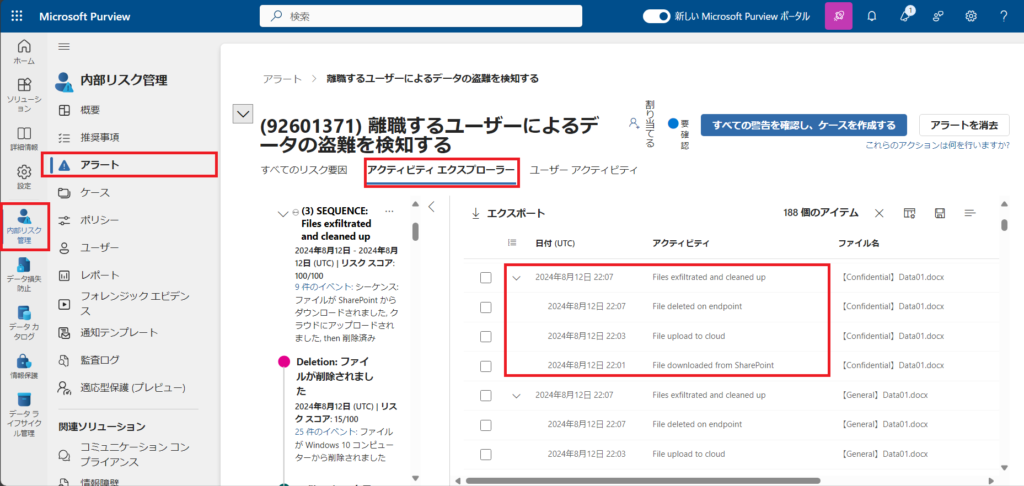

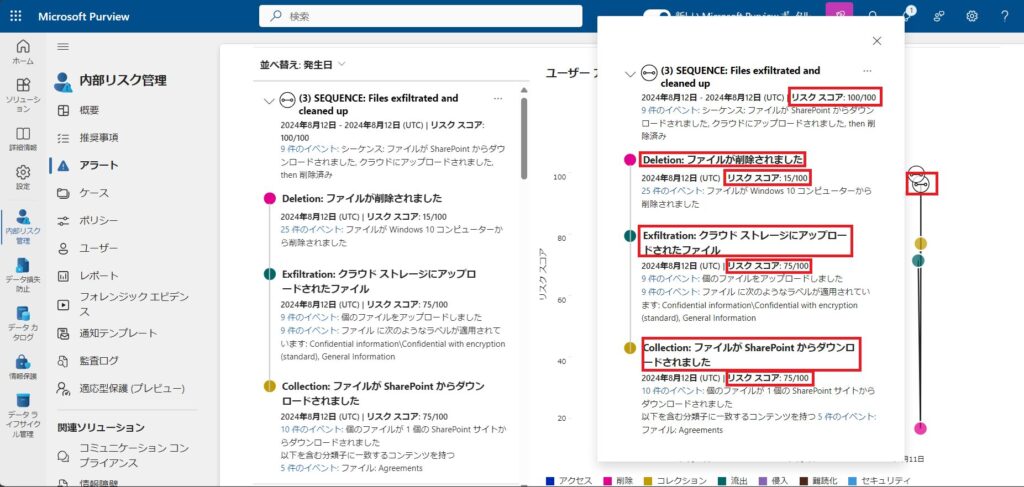

3. 退職日時以降 IRM のアラートが生成され、SharePoint サイトからのダウンロードからファイルの削除までの一連の動作をアラートのアクティビティエクスプローラーから確認することができます。

4. また「ユーザーアクティビティ」からグラフで時系列アクティビティを確認することができ、一連のシーケンスの内容やリスクスコアを確認することができます。本記事の場合、SharePoint から Google Drive へのアップロードおよびローカルファイルの削除が不正持ち出しと相関が強いことから、シーケンスの検出でリスクレベルが最高になっていることがわかります。

終わりに

今回は、新しい Microsoft Purview ポータルのインサイダーリスク管理で離職するユーザーによるデータの盗難を検知するポリシーを定義する方法を紹介いたしました。ポリシーインジケーターの閾値設定で過検知となったり、本来キャッチすべきアラートがキャッチできなかったりするので、チューニング作業に時間を要すると思われますが、IRM 機能を有するライセンスを所有している場合はぜひ利用してみてはいかがでしょう。

コメント