はじめに

Microsoft 365 の各種 SaaS アプリケーション (例えば、Office など) は、基本的にインターネットから直接ログインしてアクセスすることができます。どこからでもアクセス可能で利便性は高まりますが、認証情報の漏洩などでデータの流出につながる可能性も高まります。そこで SaaS アプリケーションのアクセス制御を担う Microsoft 365 ソリューションに Microsoft Defender for Cloud Apps (以下、MDA) があります。

Microsoft Defender for Cloud Apps は、ログの収集、API コネクタ、リバース プロキシなど、さまざまなデプロイ モードをサポートするクラウド アクセス セキュリティ ブローカー (CASB) です。 お使いの Microsoft およびサード パーティ製クラウド サービス全体にわたるサイバー攻撃の脅威を特定し、対処するために、豊富な表示機能、データ送受信の制御、高度な分析を備えています。

概要 – Microsoft Defender for Cloud Apps | Microsoft Learn

今回は MDA のリバースプロキシーの機能を利用して、Azure のログイン認証から MDA のアプリケーションの条件付きアクセスへ制御を引き渡す例を紹介したいと思います。今回の例は Intune 準拠の端末からのみ Office へのアクセスが可能で、それ以外の端末では Office へのアクセスがブロックされるというケースです。

アプリの条件付きアクセスを利用するためのライセンス

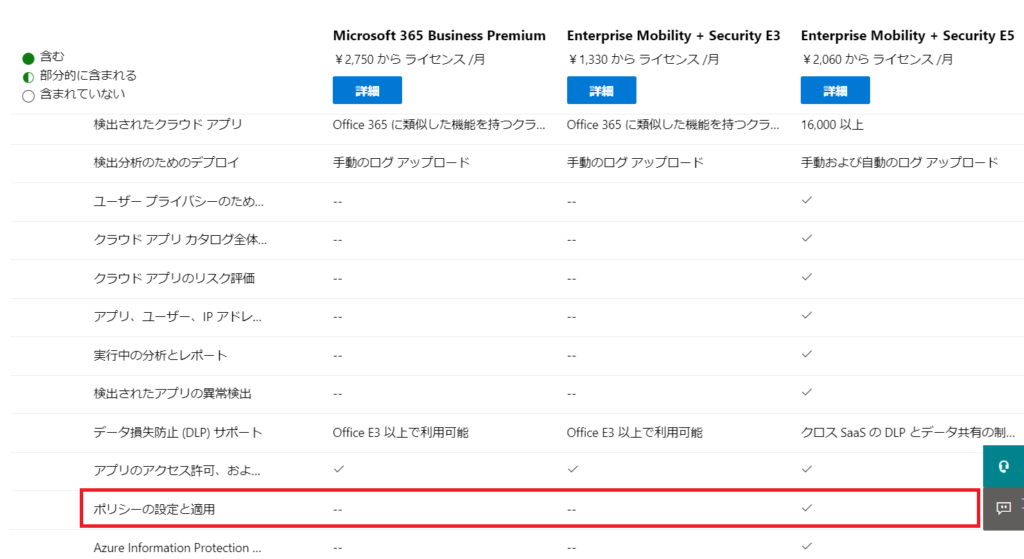

前回の記事で Microsoft 365 Business Premium を導入しましたが、MDA で条件付きアクセス制御のポリシーを設定する場合 EMS E3 相当ではポリシーの設定と適用ができません。

Microsoft 365 Business Premium のみだと、シャドウ IT に関するアプリ検出ポリシーしか設定できないため、EMS E5 相当のライセンスが必要です。今回のケースでは Microsoft 365 Business Premium と EMS E5 のライセンスを付与して、以下の通り MDA のポリシー設定のタブが表示されました。

MDA の条件付きアクセスを設定しよう

1. Microsoft Entra 管理センター (https://entra.microsoft.com) にアクセスします。ナビゲーションメニューから [保護とセキュリティ保護]-[条件付きアクセス] を選択します。条件付きアクセスのページの左ペインから [ポリシー] を選択し、ポリシーの一覧の画面で [新しいポリシー] をクリックします。

2. 条件付きアクセスポリシーの名前を入力します。その後、割り当てのユーザーの部分を選択し、今回は対象を絞って [ユーザーとグループの選択]-[ユーザーとグループ] の選択から TEST User01 を選択してみました。

3. 割り当てのターゲットリソース部分を選択し、対象で [アプリを選択] を選択し、選択部分をクリックして Office 365 を選択します。

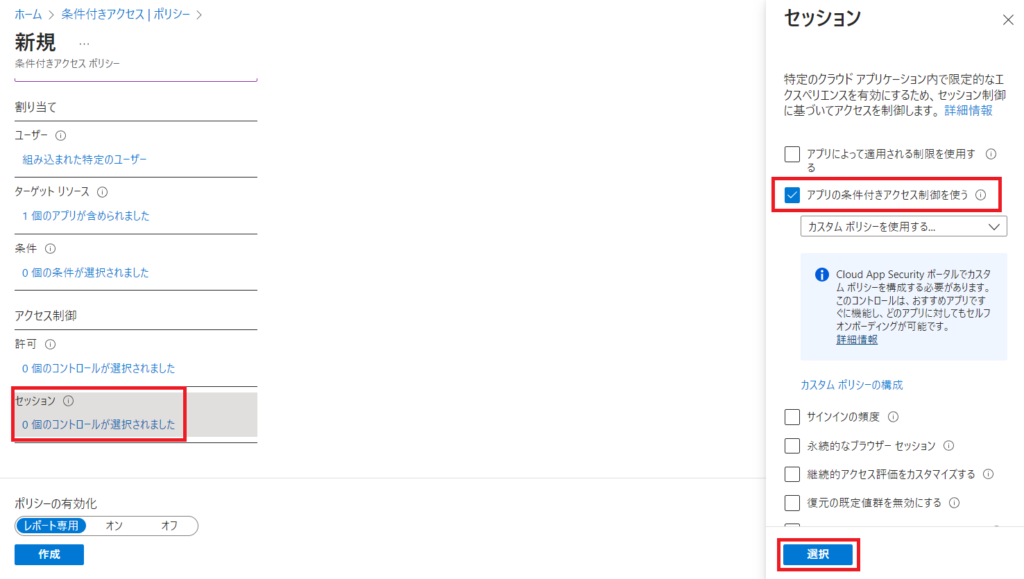

4. アクセス制御のセッション部分を選択し [アプリの条件付きアクセス制御を使う] にチェックを入れ、プルダウンメニューは [カスタムポリシーを使用する] の状態で選択をクリックします。

5. ポリシーの有効化を [オン] にし [作成] をクリックします。

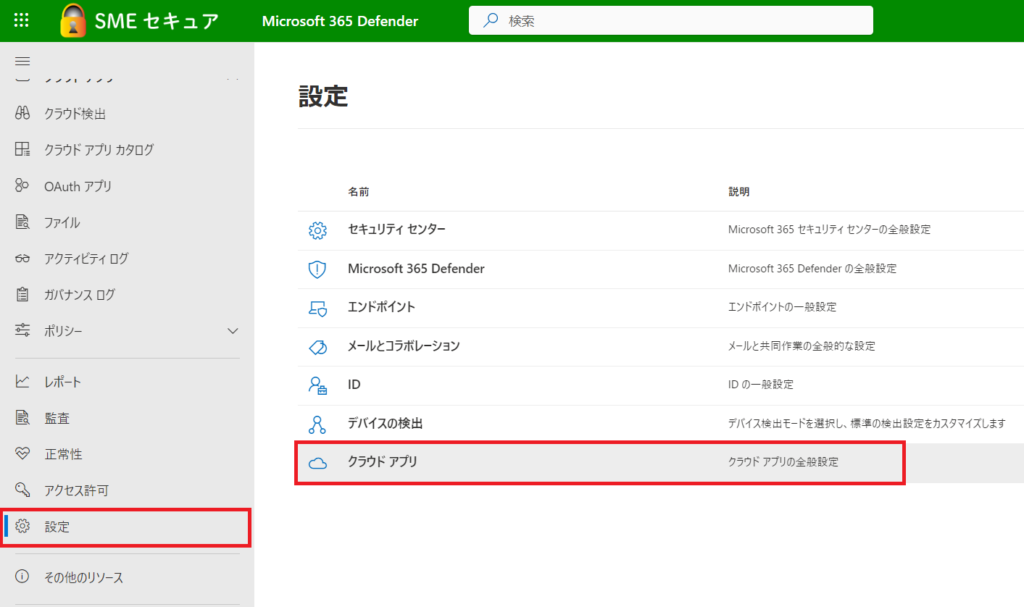

6. 続いて、Microsoft 365 Defender (https://security.microsoft.com) にアクセスします。ナビゲーションメニューの [設定] から [クラウドアプリ] を選択します。

7. [接続されているアプリ]-[アプリの条件付きアクセス制御アプリ] を選択し、一覧にアプリケーションが表示されていることを確認します。アプリケーションが表示されていない場合、テストユーザーで各種 SaaS アプリケーションにいったんアクセスして、再度アプリの条件付きアクセス制御アプリのページを確認してみてください。

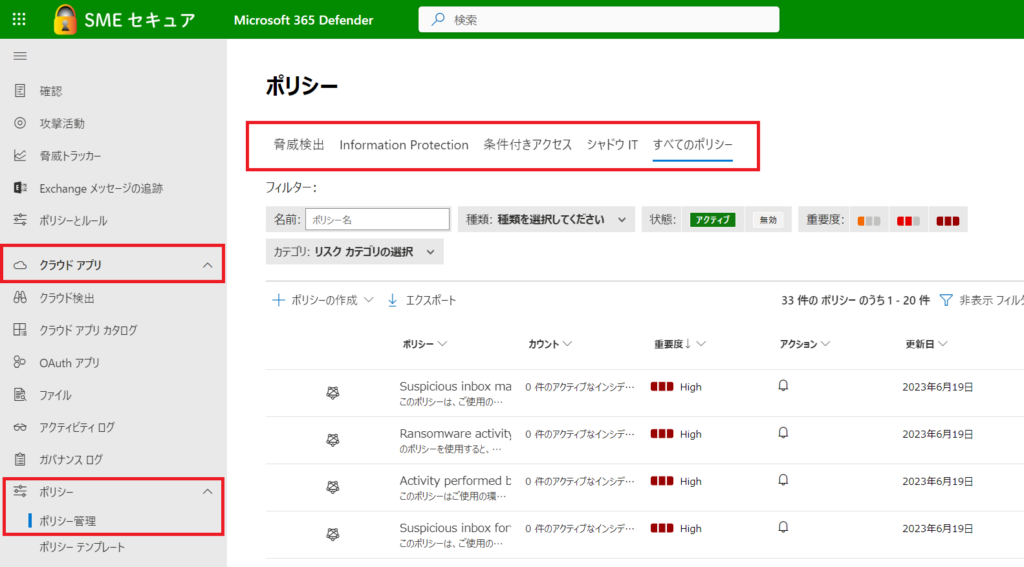

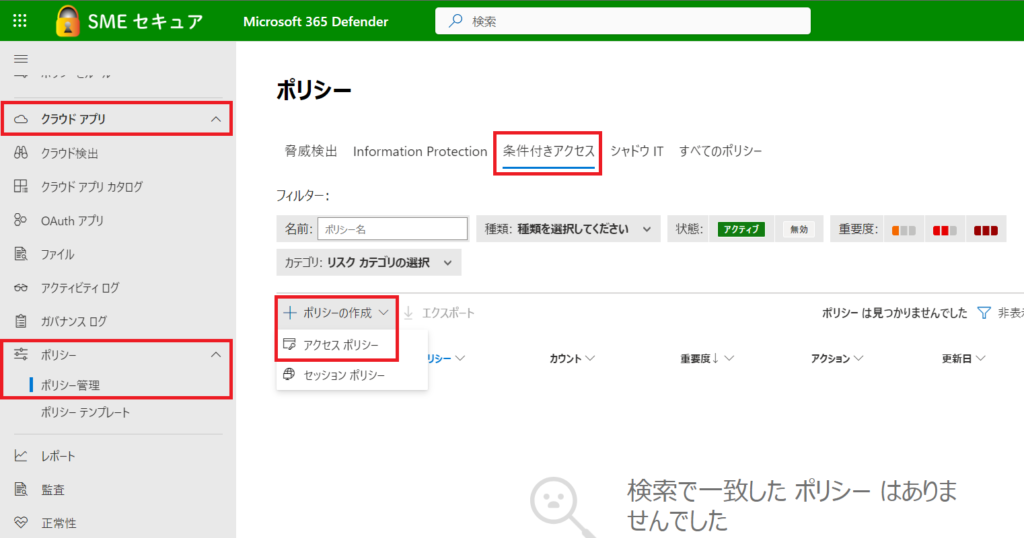

8. Microsoft 365 Defender ナビゲーションメニューから [クラウドアプリ]-[ポリシー]-[ポリシー管理] を選択します。ポリシーの画面が表示されたら [条件付きアクセス] のタブを選択し [ポリシーの作成]-[アクセスポリシー] をクリックします。

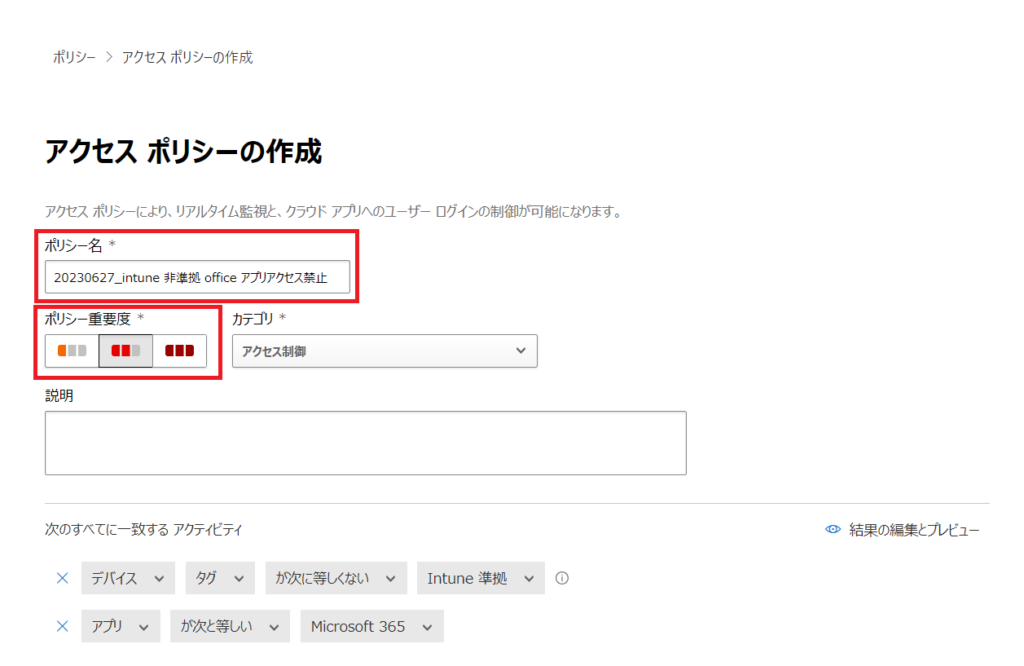

9. アクセスポリシーの作成画面が表示されたら、ポリシー名とポリシー重要度を設定します。

10. フィルターで [デバイス] [タグ] [が次に等しくない] の列で [Intune 準拠] を選択します。

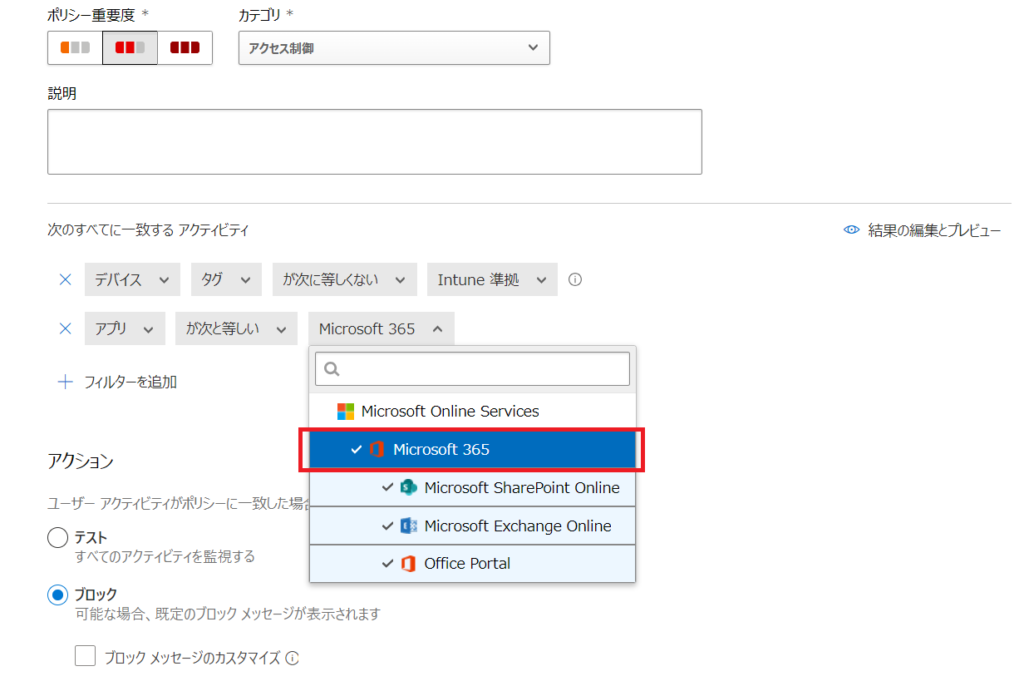

11. さらに、[アプリ] [が次と等しい] の列で [Microsoft 365] を選択します。

12. アクションで [ブロック] を選択し [作成] をクリックします。

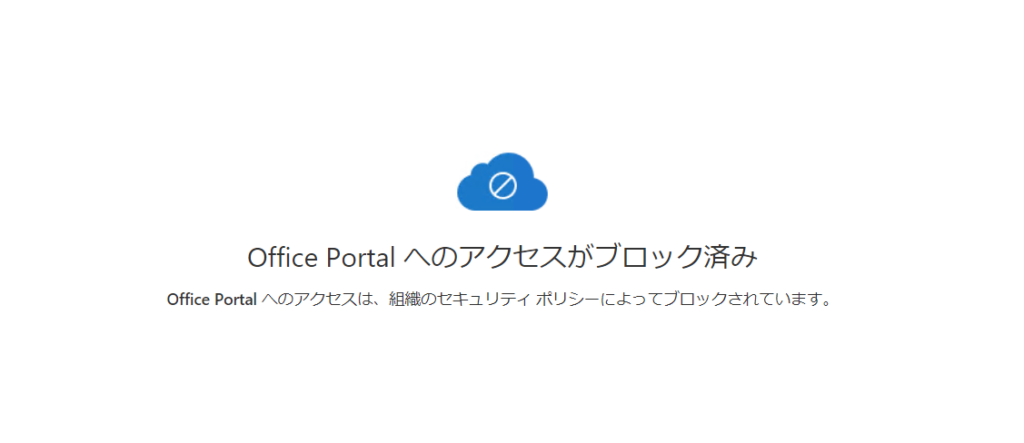

13. 実際に Intune に準拠していない端末で Office.com にアクセスしログインしても、下記の通りアクセスがブロックされることが確認できます。Intune 準拠端末では Office ポータルにアクセスできることが確認できました。

終わりに

Office を安全な経路で利用したいと題して、MDA の条件付きアクセスを設定し Intune 端末以外からのアクセスをブロックすることに成功しました。今回はほんの一例にすぎず、これにネームドロケーションの設定を加えて MDA の制御の対象外にしたり、セッションポリシーのほうでより細かくアプリケーションの設定ができたりします。MDA の条件付きアクセスを実装される皆さんの参考になれば幸いです。

コメント