はじめに

条件付きアクセス制御では、カスタムの認証強度を作成することができます。今回は、一時アクセスパス (TAP) を含めたパスワードレス認証について紹介します。管理者が一時アクセスパスを発行し、Microsoft Authenticator を使った電話によるサインインを構成することにより、利便性と安全性が高まります。

TAP を発行し Microsoft Authenticator を使った MFA を構成しよう

認証方法ポリシーに TAP を追加しよう

1. Microsoft Entra 管理センター (https://entra.microsoft.com) にアクセスします。サインインが完了したら [ID]-[保護]-[認証方法]-[ポリシー] に遷移して [一時アクセスパス] をクリックします。

2. 一時アクセスパスの認証方法設定で [有効にする] トグルをオンにし [保存] をクリックします。

カスタム認証強度を作成しよう

1. Microsoft Entra 管理センターの [ID]-[保護]-[認証方法]-[認証強度] に遷移します。新しい認証強度を作成する場合は [新しい認証強度] から作成することができます。ここでは、すでに作成済みのカスタム認証強度を表示しています。組み込みの Phishing-resistant MFA の認証強度と Passwordless MFA の認証強度に加えて、一時アクセスパス (1 回限りの使用/複数使用) を追加しています。

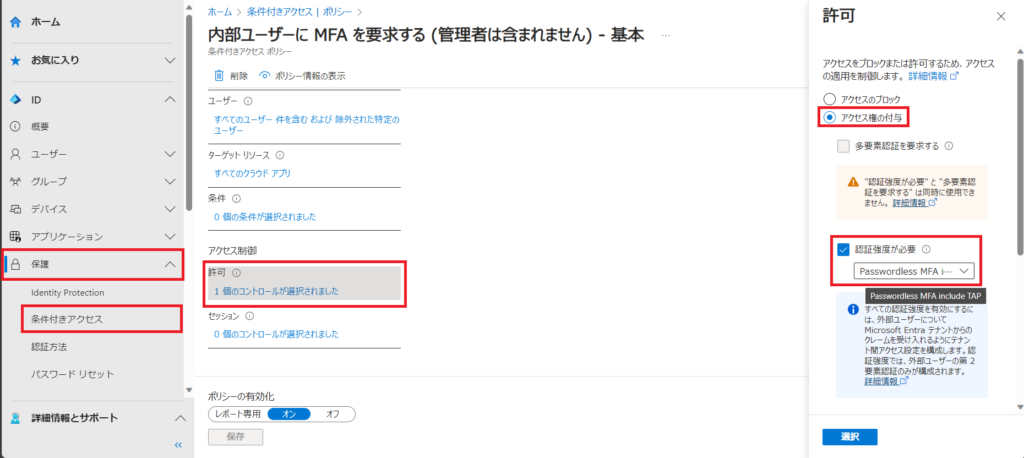

カスタム認証強度を使った条件付きアクセス制御ポリシーを作成しよう

1. Microsoft Entra 管理センターの [ID]-[保護]-[条件付きアクセス] に遷移し、新たに条件付きアクセスポリシーを作成します。アクセス制御の許可を選択し [アクセス権の付与]-[認証強度が必要] をオンにします。プルダウンから作成したカスタム認証強度が選択できるので、TAP を含めたパスワードレス MFA 認証強度を選択します。

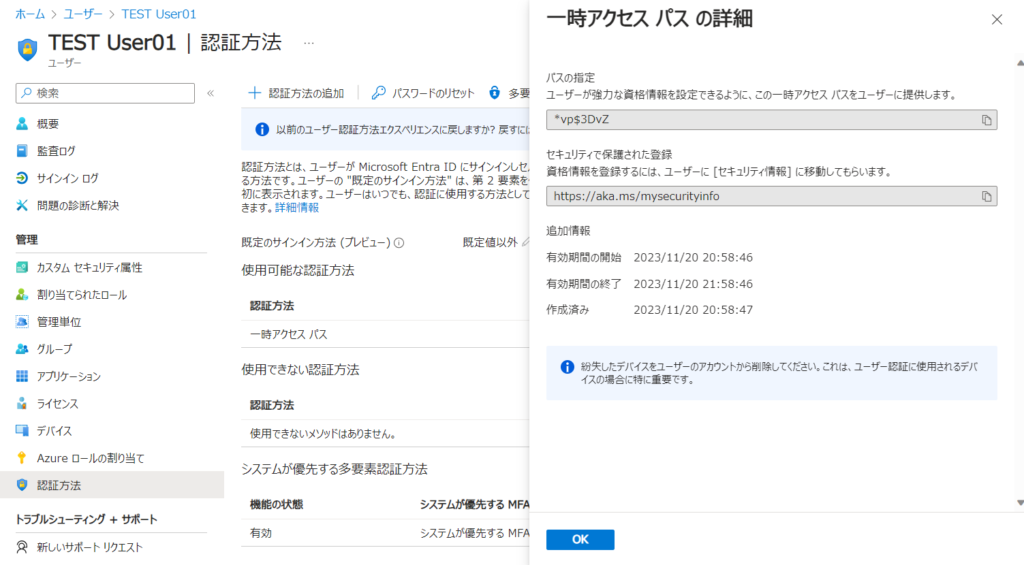

ユーザーに TAP を発行しよう

1. TAP を発行するユーザーの詳細画面を開き [認証方法] を選択します。[認証方法の追加] をクリックし、方法の選択で [一時アクセスパス] を選択し [追加] をクリックします。

2. TAP が表示されるので、表示された TAP をユーザーに通知します。

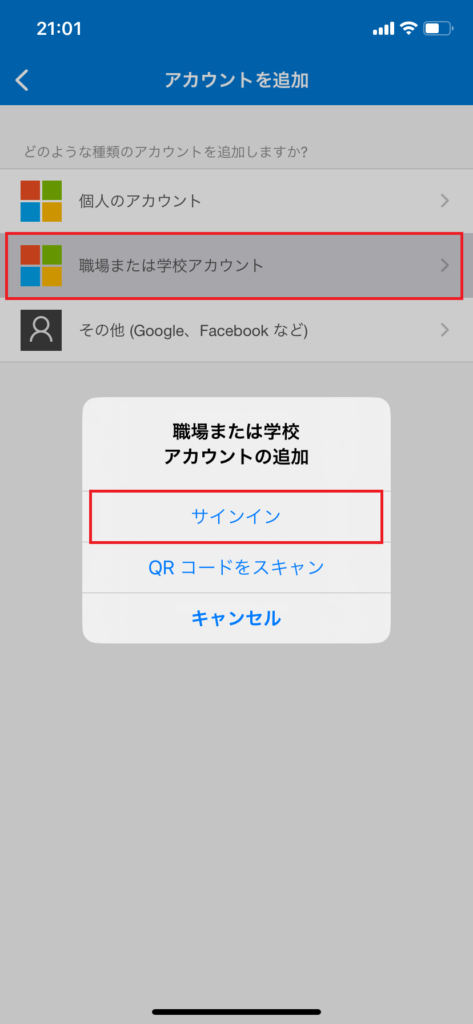

Microsoft Authenticator を使った電話によるサインインを構成しよう

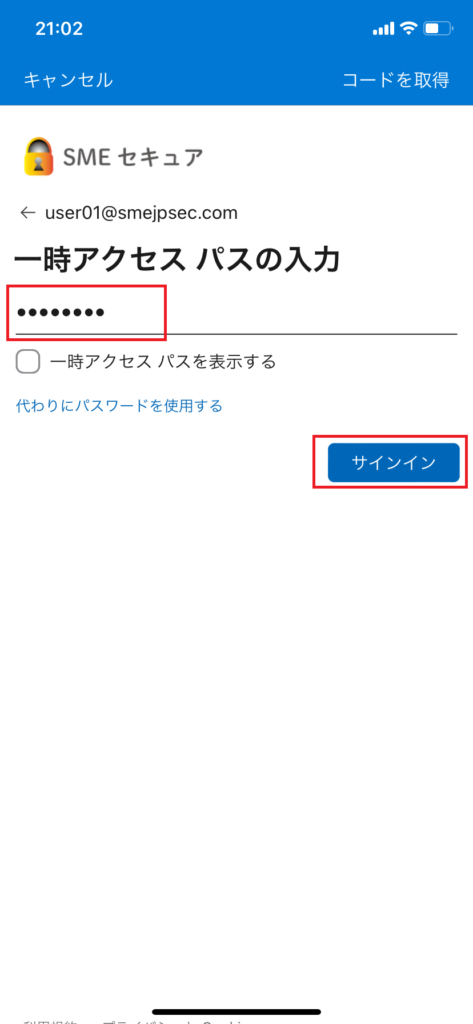

1. TAP の通知を受けたユーザーは、Microsoft Authenticator を開き [+] マークのアカウントを追加から [職場または学校アカウント] を選択し [サインイン] をクリックします。

2. アカウント名 (UPN) を入力したのち、発行された TAP を入力し [サインイン] をタップします。

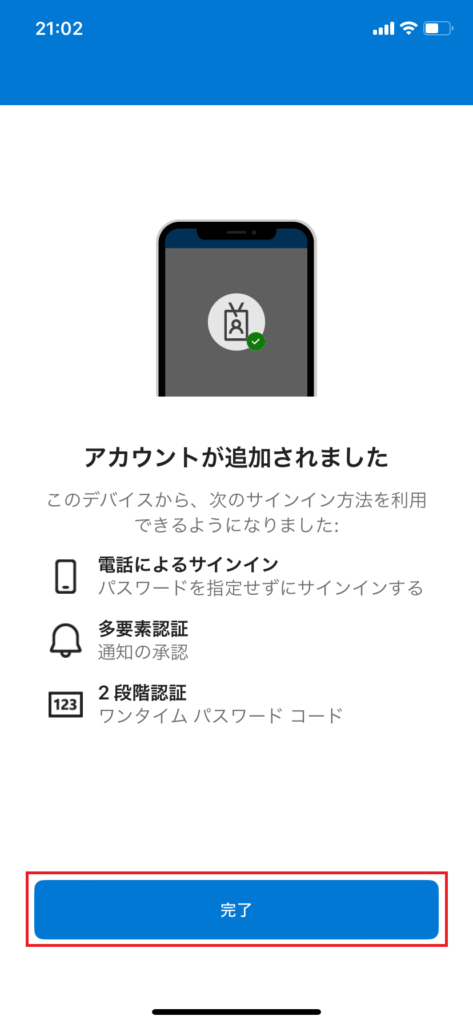

3. 「アカウントが追加されました」と表示されたら、電話によるサインインのセットアップが完了です。

パスワードレス MFA でサインインしてみよう

1. 例えば、マイアプリ (https://myapps.microsoft.com) にアクセスしてみましょう。UPN を入力したのち、2 桁のパスコードが画面に表示されます。同時に Microsoft Authenticator に通知がくるので、表示されているパスコードを入力します。

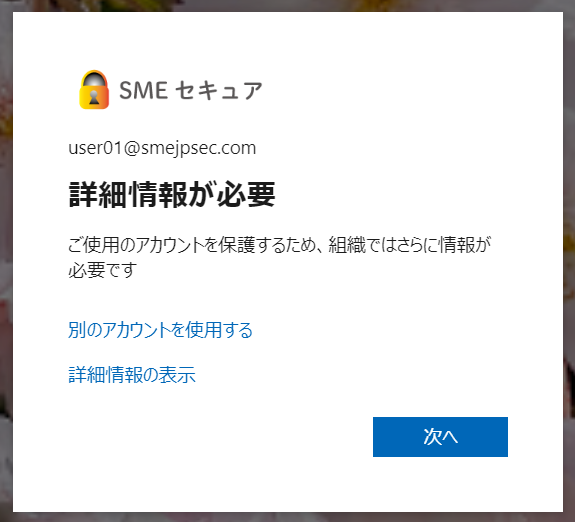

2. 初回ログインの場合のみ、「詳細情報が必要」の画面が表示されます。[次へ] をクリックすると、MFA 登録完了の画面が表示され、マイアプリにアクセスすることができます。

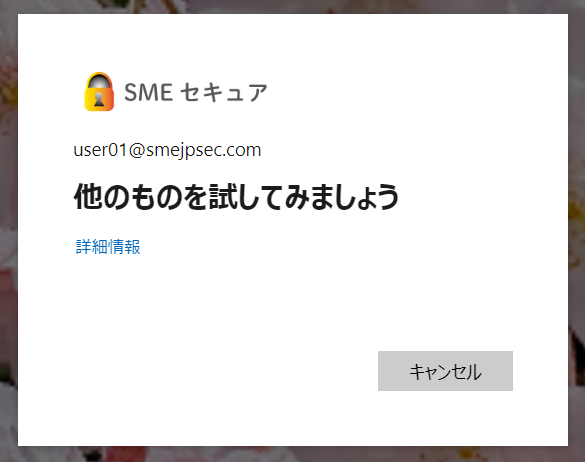

※ 試しにパスワードでログインしようとすると、以下の画面が表示され、パスワードではサインインが続行できません。

終わりに

Microsoft Entra ID で TAP を構成してパスワードレス MFA を実装してみようと題して、カスタム認証強度の作成と TAP を含めたパスワードレス認証について紹介しました。Microsoft Authenticator を使った電話によるサインインを構成するまでは少し手間がかかりますが、構成してしまえば、パスワードレスで利便性と安全性を保つことができるので、ぜひ導入を検討してみてはいかがでしょう。

コメント