はじめに

Tor Browser を使用した匿名 IP アドレスによるリスク検出のシミュレーション (※) では、ユーザーリスクが「中」でとどまってしまい、ユーザーリスクを「高」で検出することが難しいです。

(※) Azure AD Identity Protection でのリスク検出のシミュレーション – Microsoft Entra | Microsoft Learn

Identity Protection におけるユーザーリスクレベルの推奨設定は、下記の記事でも紹介した「高」にもなっているにもかかわらず、その評価は Tor Browser によるログイン試行のみでは実現できません。

今回、Tor Browser を使いながら、多要素認証における「疑わしいアクティビティのレポート」で、ユーザーリスクを「高」に引き上げる手順を紹介します。

前提条件

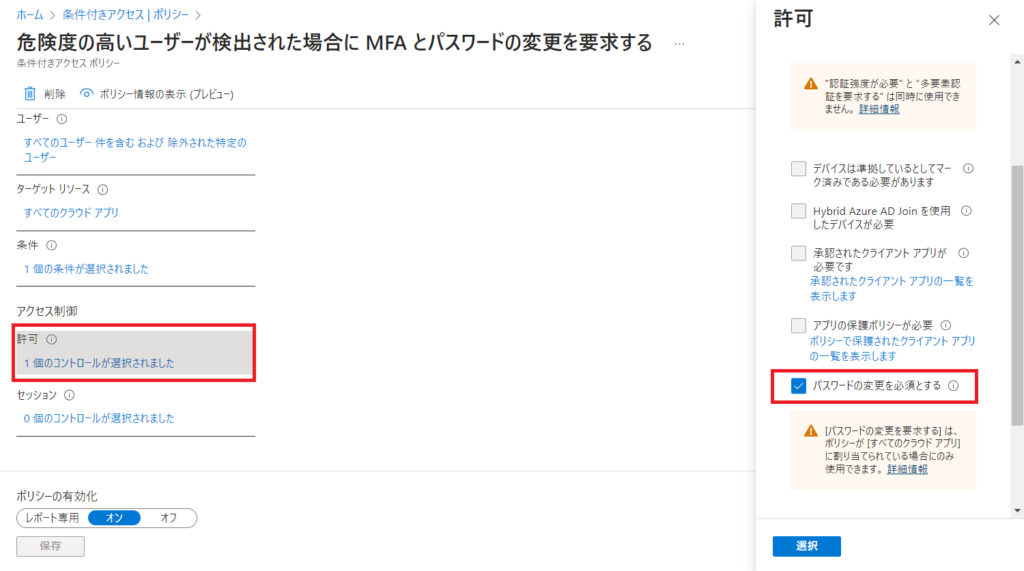

1. 条件付きアクセスポリシーで、ユーザーリスクレベルの設定は「高」に設定しておきます。また、ユーザーリスクレベルが「高」になると、サインインするユーザーはパスワードリセットが求められる設定となっていることも併せて確認してください。

2. 条件付きアクセスポリシーで、サインインリスクレベルの設定は「中」と「高」に設定しておきます。また、サインインリスクレベルが「中」以上になると、サインインするユーザーは多要素認証が求められる設定となっていることも併せて確認してください。

3. Microsoft Entra 管理センター (https://entra.microsoft.com) ナビゲーションメニューの [保護とセキュリティ保護]-[認証方法] を選択します。認証方法の左ペインの [設定] から、疑わしいアクティビティのレポートの [状態] を [有効] にしておきます。

ユーザーリスクレベルを「高」にする手順

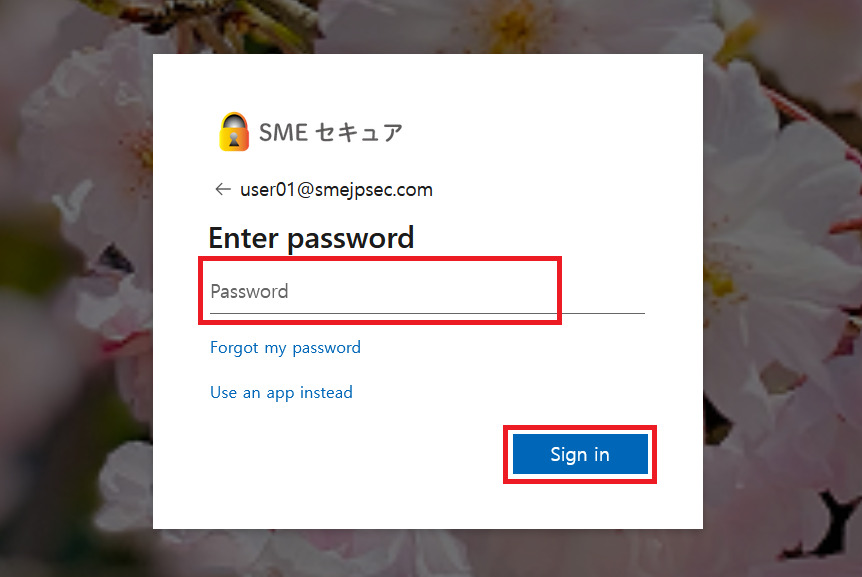

1. Tor Browser でマイアプリ (https://myapps.microsoft.com) にアクセスします。ユーザー名とパスワード認証で一段階目の認証を通過させます。

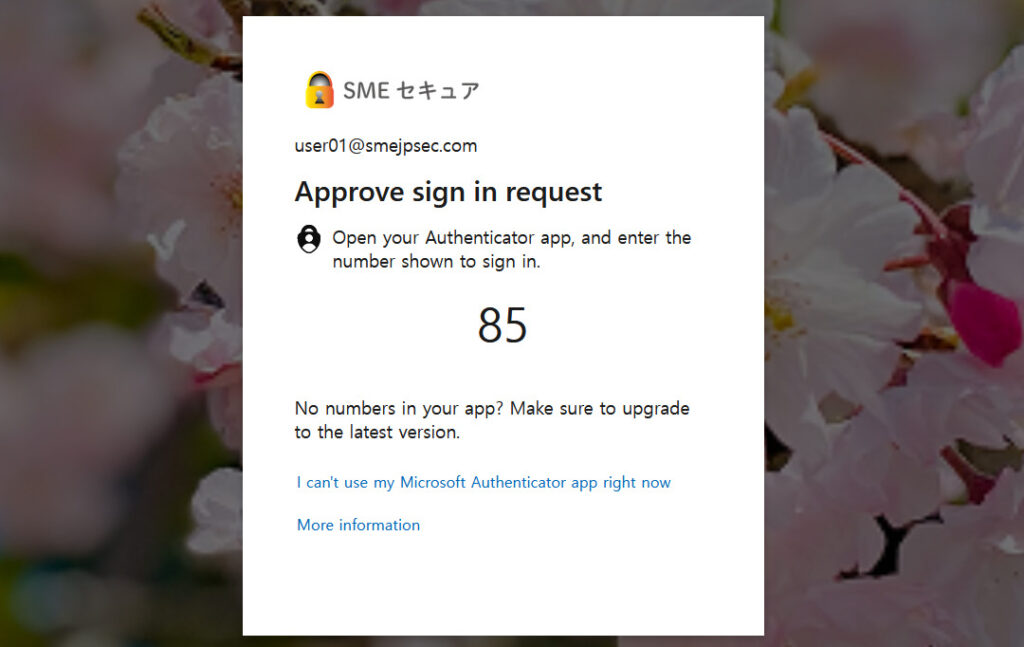

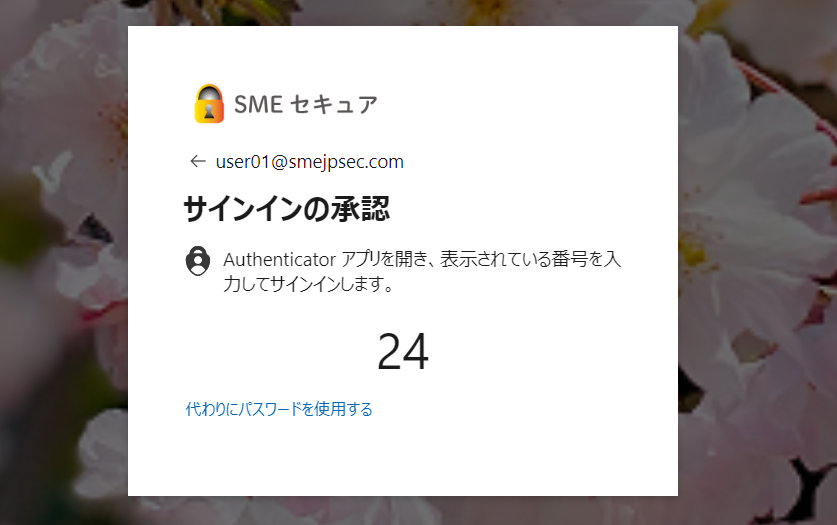

2. 匿名 IP アドレスからのアクセスでサインインリスクが発生するため多要素認証が求められます。

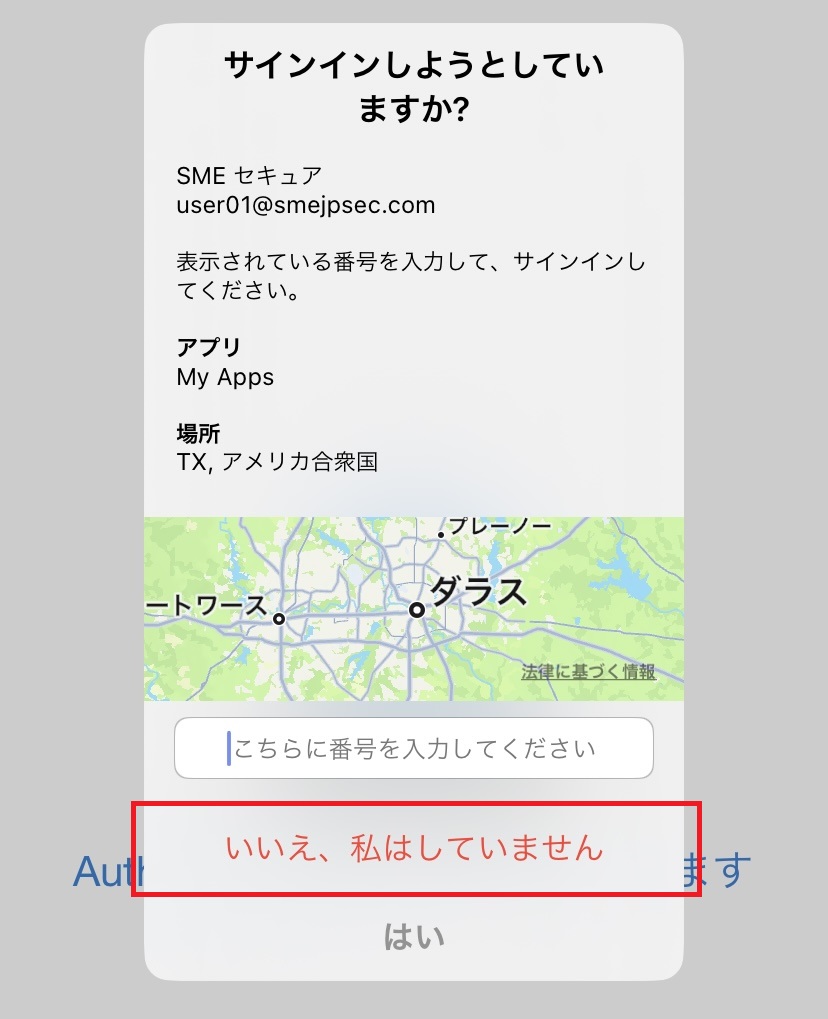

3. Microsoft Authenticator の通知で番号を入力せず [いいえ、私はしていません] をタップします。

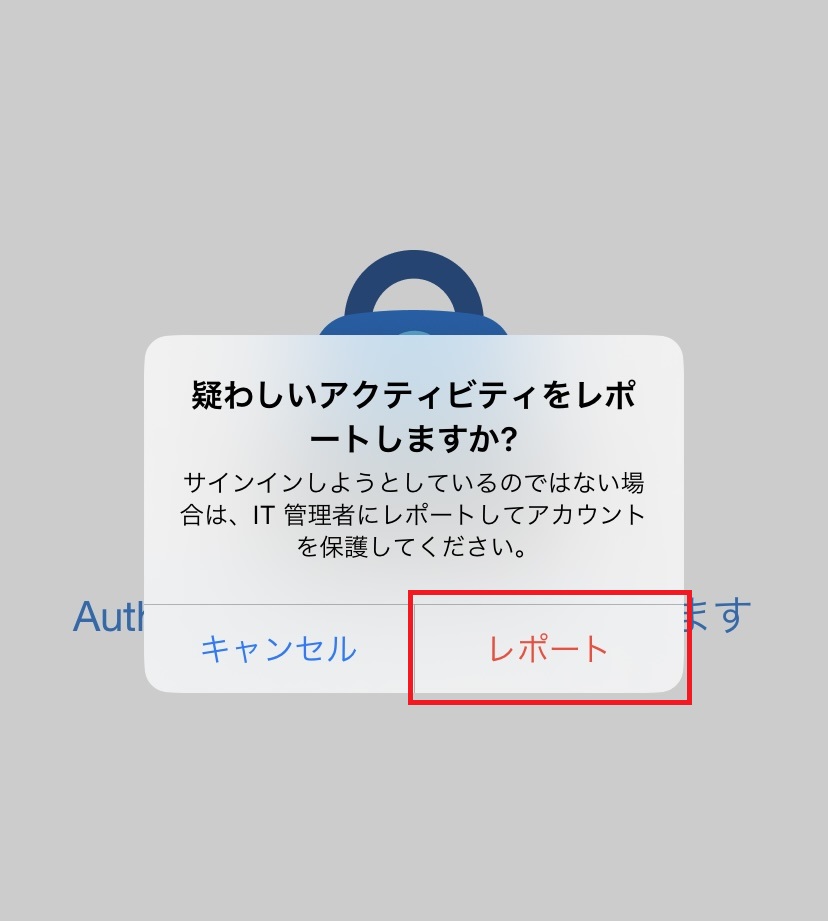

4. Microsoft Authenticator で「疑わしいアクティビティをレポートしますか?」と表示されるので [レポート] をタップします。

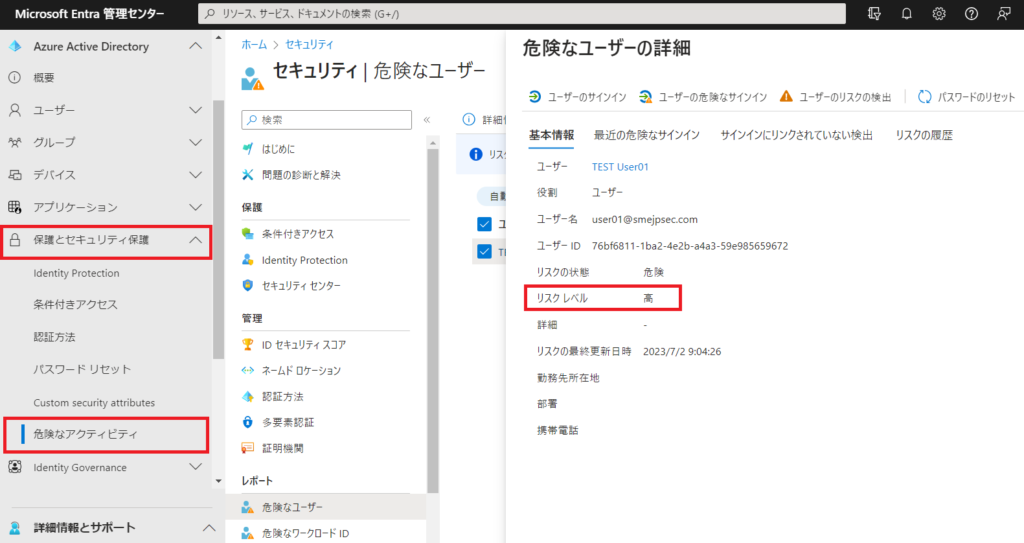

5. Microsoft Entra 管理センターナビゲーションメニューの [保護とセキュリティ保護]-[危険なアクティビティ] を選択します。危険なユーザーの詳細画面のリスクレベルが「高」となっていることがわかります。

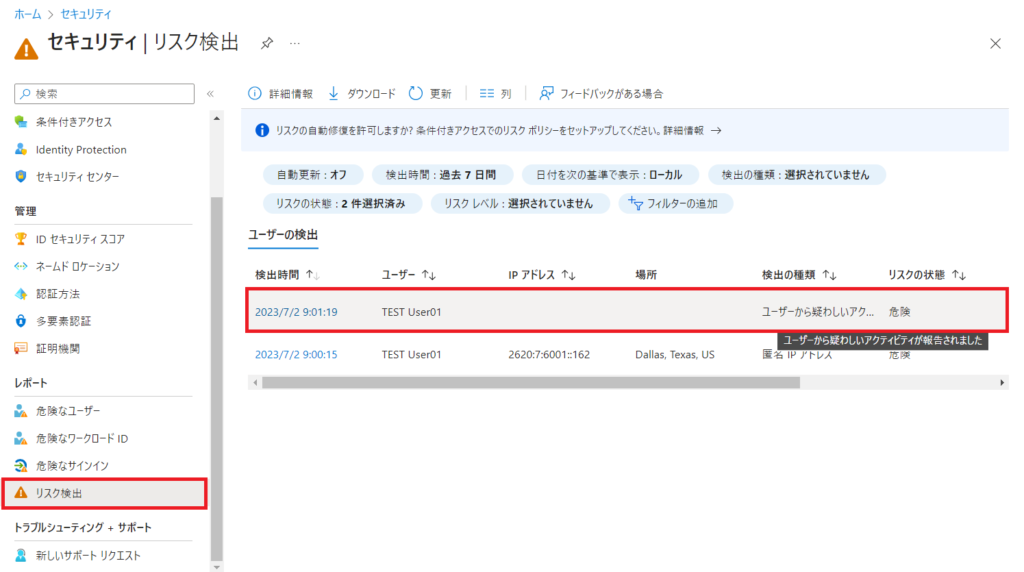

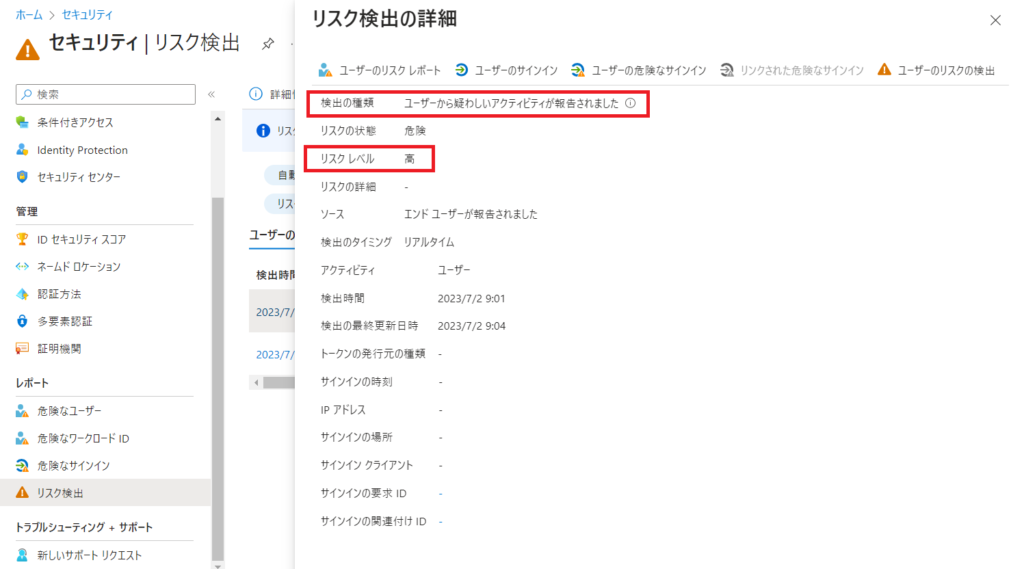

6. さらに、左ペインの [レポート]-[リスク検出] を選択すると「ユーザーから疑わしいアクティビティが報告されました」の項目が表示され、リスク検出の詳細を見ると、このレポートでユーザーリスクレベルが「高」になっていることがわかります。

パスワードリセットの要求を確認してみよう

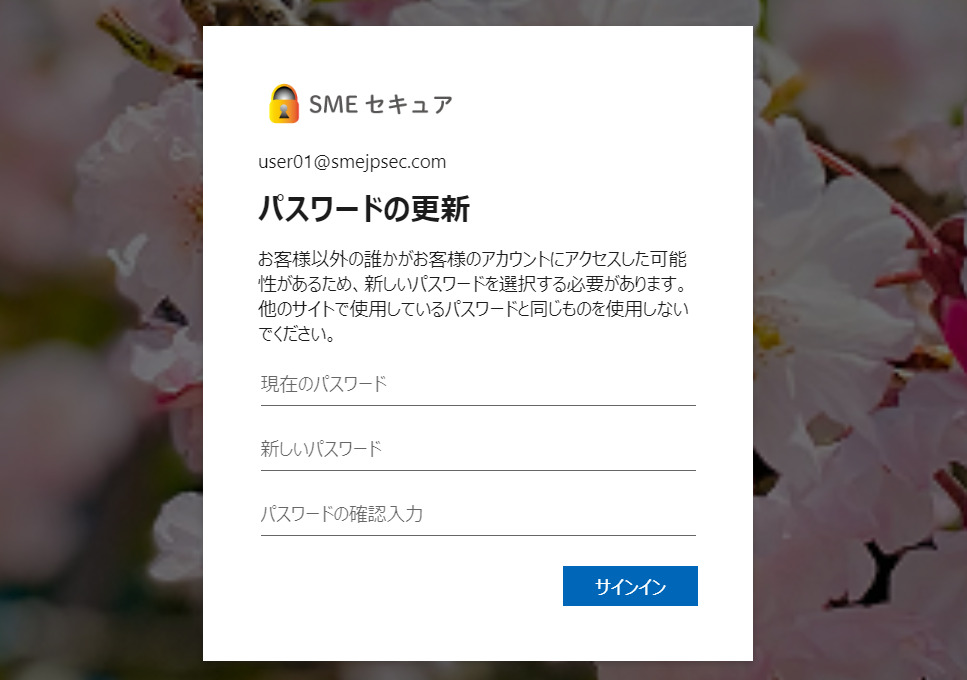

1. 通常のブラウザでマイアプリにアクセスし、ログイン認証を行います。

2. ログイン認証後、パスワードの更新が求められることが確認されました。

終わりに

今回、Tor Browser を使いながら、多要素認証における「疑わしいアクティビティのレポート」で、ユーザーリスクを「高」に引き上げる手順を紹介しました。Identity Protection の評価でユーザーリスク検出を確認したい方は参考にしてみてください。

コメント